| Разработчики: | Positive Technologies (Позитив Текнолоджиз) |

| Дата последнего релиза: | 2024/09/23 |

| Технологии: | ИБ - Межсетевые экраны, ИБ - Управление информацией и событиями в системе безопасности (SIEM) |

Содержание |

Основные статьи:

PT Network Attack Discovery (PT NAD) — комплексное решение сетевой безопасности, предназначенное для анализа сетевого трафика, выявления и расследования инцидентов.

2024

Добавление правил для выявления уязвимостей в российской ВКС-системе Vinteo

Старший специалист экспертного центра безопасности Positive Technologies (PT ESC) Андрей Тюленев с помощью системы поведенческого анализа сетевого трафика PT Network Attack Discovery (PT NAD) выявил кибератаку на российскую компанию. Детальный анализ трафика показал, что для взлома использовались две опасные уязвимости в системе видео-конференц-связи VINTEO. Группа обнаружения атак в сети компании Positive Technologies оперативно выпустила правила для PT Network Attack Discovery (PT NAD) и PT NGFW, которые позволяют выявлять эти уязвимости, а в случае с NGFW и блокировать. Об этом Positive Technologies сообщили 18 ноября 2024 года. Подробнее здесь.

Совместимость с системой Zvirt

Система поведенческого анализа сетевого трафика PT Network Attack Discovery (PT NAD) успешно протестирована на совместимость с платформой для безопасного управления средой виртуализации zVirt разработчика Orion soft. Совместное использование систем позволяет обеспечить полную видимость трафика в виртуальных ИТ-инфраструктурах. Об этом Orion soft сообщил 30 октября 2024 года. Благодаря интеграции просматриваются даже сетевые взаимодействия между виртуальными машинами в рамках одного гипервизора — это помогает выявлять, например, хакерскую технику lateral movement (горизонтальное перемещение), которую хакеры используют для развития своей атаки вглубь сети.

В zVirt реализован механизм зеркалирования сетевого трафика. Чтобы дать бизнесу возможности для его анализа и поиска потенциальных угроз, эксперты Orion soft и Positive Technologies решили обеспечить совместимость платформы виртуализации с NTA-системой PT NAD. Использование продуктов PT NAD и zVirt в связке поможет точечно копировать и анализировать потоки данных между виртуальными машинами независимо от установленных на них ПО.

| | PT NAD и zVirt связка продуктов, которая может записывать и анализировать горизонтальные сетевые потоки, — сказал Владимир Клепче, главный архитектор сетевой безопасности, Positive Technologies. — При этом почти во всех атаках злоумышленники используют тактику lateral movement — после проникновения в инфраструктуру продвигаются вглубь сети от точки входа к другим системам, применяя разные техники. Если вовремя не остановить их на подступах к целевым системам, это может привести к наступлению недопустимых для бизнеса событий. Благодаря тому, что в zVirt реализован механизм зеркалирования, PT NAD видит трафик между виртуальными машинами, что позволяет обнаруживать перемещение киберпреступников внутри периметра, которое сложно отследить с помощью других средств защиты. | |

| | Компаниям становится все важнее функциональность по отслеживанию потенциальных уязвимостей и атак, реализованная в системах виртуализации. В частности, заказчикам важно понимать, что происходит в сети и насколько это может быть опасно для их бизнеса. Поэтому мы, как один из крупнейших вендоров виртуализации на российском рынке, в рамках стратегического партнерства с Positive Technologies стремимся как можно быстрее предоставлять нужную функциональность в части информационной безопасности. Благодаря интеграции zVirt с PT NAD на рынке появилось решение для сред виртуализации, способное обнаруживать скрытые киберугрозы на основе анализа трафика, — отметил Александр Гавриленко, руководитель направления технологических партнерств и экосистемных решений Orion soft. | |

Positive Technologies и Orion soft также планируют сотрудничество в части автоматизации развертывания PT NAD в виртуальной среде на базе zVirt. Благодаря ей клиенты смогут получить единое решение без необходимости установки физических серверов для системы Positive Technologies.

Network Attack Discovery 12.1 с поддержкой Elasticsearch 8.13

Positive Technologies выпустили обновленную версию системы поведенческого анализа сетевого трафика PT Network Attack Discovery (PT NAD). Главное в релизе 12.1 — поддержка актуальной версии хранилища данных Elasticsearch (8.13) и улучшения для работы операторов и администраторов PT NAD. Кроме того, в версии 12.1 появилась темная тема, которая стала ответом на запросы пользователей. Развертывание и базовая настройка PT NAD «из коробки» занимает менее 30 минут. Об этом разработчик сообщил 23 сентября 2024 года.

Обновленный PT NAD поддерживает хранилище Elasticsearch 8.13. Его применение обеспечивает устойчивость к пиковым нагрузкам, снижает аппаратные требования, а также ускоряет обработку запросов к базе с метаданными трафика. Результаты внутренних тестов Positive Technologies показывают, что при использовании Elasticsearch 8.13 нагрузка на процессор снижается в 2 раза, а для хранения метаданных требуется в 2 раза меньше дискового места. Кроме того, переход на новый Elasticsearch увеличивает максимальную скорость индексирования в 3 раза.

Данная версия PT NAD оптимально подходит крупным компаниям, которые работают с большими объемами поступающего трафика. В будущем уменьшение требований к «железу» позволит сократить затраты на покупку оборудования: одна инсталляция сможет обрабатывает больше трафика, при этом стоимость ее развертывания останется прежней.

| | Глубокий разбор трафика, хранение громадного объема данных, создание иерархически распределенных инсталляций, а также добавление новых аналитических модулей и других функций, облегчающих работу специалистов, — все это требуется поддерживать аппаратными ресурсами: процессором, памятью, дисками. В каждом релизе мы уделяем большое внимание оптимизации производительности, и это позволяет нам расширять возможности PT NAD без роста требований к «железу», — сказал Дмитрий Ефанов, руководитель продукта PT NAD в Positive Technologies. | |

Значительные изменения претерпел и интерфейс продукта. По части администрирования системы ряд конфигураций перемещены из консоли в веб-интерфейс. В частности, в интерфейсе теперь можно управлять SSL-сертификатами — добавлять доверенные корневые сертификаты и изменять сертификат веб-сервера, также добавлены функции проверки корректности настроек интеграции с внешними сервисами.Дмитрий Бородачев, DатаРу Облако: Наше преимущество — мультивендорная модель предоставления облачных услуг

Ряд изменений интерфейса ориентированы на операторов PT NAD, занимающихся выявлением и расследованием атак. В данной версии значительно переработана карточка сессии, в которой теперь отображается сводная информация обо всех зафиксированных индикаторах компрометации. Таким образом, оператор сможет оперативно отреагировать на инцидент и не тратить время на поиск дополнительной информации — все отражено в карточке события. Помимо этого, оптимизирована производительность ленты активности; улучшена работа с исключениями для атак, выявляемых экспертными модулями; создаваемые виджеты теперь доступны всем пользователям; появилась возможность настраивать количество отображаемых в виджетах строк. В данной версии также есть наглядное изображение связей между узлами, задействованными в атаках типа NTLM Relay. В планах команды визуализировать и другие сложные атаки.

Совместимость с "Гарда QUASAR" D5000

Positive Technologies и группа компаний «Гарда» 17 июня 2024 года сообщили о прохождении продуктами PT NAD и Гарда QUASAR D5000 технологических испытаний на совместимость. Подробнее здесь.

Включение в реестр российского ПО

В реестре российского ПО появилась первая система анализа трафика с искусственным интеллектом — PT NAD. Об этом Positive Technologies сообщили 4 июня 2024 года.

Благодаря технологиям машинного обучения PT Network Attack Discovery (PT NAD) позволяет создавать пользовательские правила профилирования и обнаруживать приложения в шифрованном трафике

| | Благодаря ML-алгоритмам в PT NAD мы легко выявляем аномалии, которые помогают службе информационной безопасности вовремя устранять киберугрозы. Специалисты по ИБ получили механизм, который фактически самостоятельно обучается на сетевом трафике компании и предоставляет возможности кастомизации, — сказал Артем Китаев, руководитель практики сетевых решений в Positive Technologies. | |

Операторы могут создавать в PT NAD пользовательские правила профилирования для обнаружения интересующих их аномалий. Профилировать трафик можно по разным метрикам, например по количеству соединений или объему входящего трафика. С помощью ML-технологий правила обучаются на типичном трафике, и все необходимые параметры для их срабатывания определяются автоматически. Профилирование помогает выявить угрозу даже на тех узлах, которые ранее не попадали в спектр обучения модели машинного обучения.

С помощью ML-алгоритмов PT NAD способен определять даже те приложения, которые применяют шифрование и хорошо маскируются под другие протоколы. Например, мессенджер Telegram, который злоумышленники могут использовать для проведения кибератак. Так, в апреле 2024 года экспертный центр безопасности Positive Technologies (PT ESC) обнаружил новую кибергруппировку Lazy Koala, которая использовала Telegram для передачи украденных данных.

2023

PT Network Attack Discovery 12 с поддержкой Debian 11 и Astra Linux 1.7.4 и 1.7.5

Positive Technologies 14 декабря 2023 года представили обновленную версию системы поведенческого анализа сетевого трафика — PT Network Attack Discovery 12. Главное в продукте: обнаружение аномалий с помощью профилирования, анализ шифрованного трафика, автоматическое обновление экспертных модулей без дистрибутива, поддержка ОС Debian 11 и Astra Linux 1.7.4 и 1.7.5.

Ключевые возможности PT Network Attack Discovery (PT NAD) 12 связаны с внедрением технологий machine learning (ML) для создания пользовательских правил профилирования и обнаружения приложений в шифрованном трафике. Ранее в интерфейсе PT NAD можно было настроить уведомления по пользовательским фильтрам, а также работать с отдельными модулями, которые выявляют частные случаи аномалий, например аномальные LDAP-запросы, медленные сканирования, успешную эксплуатацию уязвимостей, kerberoasting. Сейчас оператор SOC сможет создавать свои правила профилирования, которые, используя ML-алгоритмы, обучатся на типичном трафике и будут выявлять аномалии, интересующие именно оператора. Профилировать трафик можно по различным метрикам (количество соединений, объем трафика и так далее) и по произвольным фильтрам, что дает широкие возможности кастомизации продукта под свои задачи.

| | Мы дали аналитику SOC механизм, с помощью которого он может выстроить алгоритмы обнаружения аномалий в трафике, — сказал Кирилл Шипулин, руководитель группы обнаружения атак в сети, экспертный центр безопасности Positive Technologies. — Теперь PT NAD детектирует ранее не обнаруживаемые техники и тактики злоумышленников, любые узконаправленные кейсы из инструментария злоумышленников, например, эксфильтрацию данных на облачные сервисы, такие как Dropbox и «Яндекс.Диск», или всплеск количества RDP-сессий в серверном сегменте. | |

Также PT NAD научился применять ML-алгоритмы для анализа шифрованных соединений и определения в них приложений. Это помогает в тех случаях, когда классические методы сигнатурного анализа или анализа полей протоколов перестают работать. На декабрь 2023 года эта функциональность реализована для детектирования протокола мессенджера Telegram, который известен своими способами обхода обнаружения, но в последующем механизм будет добавлен и для детекта других замаскированных протоколов и приложений.

| | PT Network Attack Discovery держит марку продукта-визионера Positive Technologies. В 2015 году мы начали разработку системы анализа трафика, через год у нас было первое внедрение продукта и только спустя пару лет Gartner выделил Network Traffic Analysis в новый класс продуктов, — сказал Дмитрий Ефанов, руководитель продукта PT Network Attack Discovery. — Сейчас мы снова меняем рынок, совершенствуя анализ сложных, изощренных аномалий в трафике с помощью ML-алгоритмов, которые действительно упрощают работу аналитикам SOC и снижают риск реализации недопустимых событий в компании. Аналогичных технологий в продуктах российских вендоров нет. | |

Изменился в PT NAD 12 и процесс доставки экспертных модулей. Теперь они будут обновляться вместе с последними правилами и индикаторами компрометации (IoC) от экспертного центра безопасности Positive Technologies (PT Expert Security Center) — они поступают в продукт автоматически, без дистрибутива. Это значит, что пользователи PT NAD 12 практически мгновенно получают обновления алгоритмов детектирования сложных атак.

Также в продукте появился еще один инсталлятор в виде инсталляционного диска (ISO-образа), с которого можно установить PT NAD 12 и ОС Debian 11.

PT Network Attack Discovery 11.1

Positive Technologies сообщила 4 июля 2023 года о выпуске обновленной версии системы поведенческого анализа трафика для выявления атак на периметре и внутри сети — PT Network Attack Discovery (PT NAD). В PT NAD 11.1 появились статистические и поведенческие модули для обнаружения ранее неизвестных ICMP-туннелей, аномалий в SMB-трафике, признаков работы хакерских инструментов Cobalt Strike и Brute Ratel С4, а также модуль, подтверждающий эксплуатацию уязвимостей на узлах.

Точное выявление атак при помощи поведенческого анализа трафика

| | В данном релизе помимо сигнатурных методов появились другие способы обнаружения угроз с помощью сложных алгоритмов, основанных на профилировании каждого устройства в сети, сборе данных и поиске отклонений. Команда разработки PT NAD переложила экспертизу по проактивному поиску угроз (threat hunting) в сетевом трафике в автоматические детекты. Мы планомерно расширяем возможности настройки продукта под конкретную инфраструктуру, чтобы каждая компания с большей точностью могла обнаруживать аномалии и особенные срабатывания, представляющие угрозу ее безопасности, рассказал Алексей Леднев, руководитель отдела обнаружения атак экспертного центра безопасности Positive Technologies (PT ESC).

| |

Для поддержки связи со взломанной инфраструктурой злоумышленники устанавливают скрытые каналы передачи данных — ICMP-туннели. Системы обнаружения, в частности файрволы, как правило, пропускают подобную активность. Анализируя статистические данные ICMP-пакетов, PT NAD 11.1 детектирует известные и дргуие утилиты, с помощью которых атакующие прячутся в сети.

Чтобы оставаться незамеченными, киберпреступники шифруют SMB-трафик, а также применяют вредоносное ПО и инструменты постэксплуатации, которые взаимодействуют со своими агентами по именованным каналам SMB (пайпам). Пведенческие модули в PT NAD определяют шифрованный протокол SMB и появление SMB-пайпов в трафике.

PT NAD 11.1 обнаруживает работу фреймворков Cobalt Strike и Brute Ratel C4, которые активно используются в целевых атаках. Они позволяют атакующим взаимодействовать со скомпрометированными узлами, выполнять на них команды и продвигаться внутри инфраструктуры. Для выявления вредоносной активности специалисты Positive Technologies разработали статистические модули, которые детектируют коммуникацию агентов этих фреймворков постэксплуатации неизвестных конфигураций с управляющим сервером.

Начиная с этой версии продукт получил обновленный модуль для выявления попыток эксплуатации уязвимостей. Как показывает опыт экспертного центра безопасности Positive Technologies (PT Expert Security Center), специализирующегося на расследовании сложных инцидентов, эксплуатация уязвимостей входит в топ-3 самых распространенных векторов атак на корпоративную сеть компаний. Обновленный модуль поведенческого анализа автоматически извлекает вредоносные индикаторы из сетевых запросов и проверяет обращения к ним после эксплуатации уязвимости на узле.

Настройка в два раза быстрее

Мастер настройки, доступный пользователям обновленной версии, помогает в два раза быстрее установить основные параметры работы PT NAD (сетевые интерфейсы, параметры захвата трафика, сроки хранения PCAP/ES и др.). Он также значительно упрощает развертывание продукта.

Другие изменения

Улучшен механизм исключений из ленты активностей — теперь оператор может из карточек одним кликом удалять срабатывания, которые типичны для его инфраструктуры. Обновленная функциональность снижает количество ложноположительных срабатываний в каждой защищаемой инфраструктуре. В числе других нововведений — возможность создавать общие фильтры и делиться ими с командой, проверка корректности захвата и обработки трафика, а также инженерные и UX-улучшения. PT NAD 11.1 уже доступен для пользователей. Оставить заявку на бесплатный пилот можно по ссылке. Действующие пользователи могут обновить продукт через техническую поддержку или обратиться к партнерам Positive Technologies.

2022

PT Network Attack Discovery 11

27 октября 2022 года компания Positive Technologies представила PT Network Attack Discovery версии 11. Главное в релизе — выявление еще большего (+20%) количества актуальных киберугроз с помощью модуля поведенческого анализа трафика. В частности, продукт обнаруживает атаку Kerberoasting, DNS-туннели, удаленное выполнение команд в Windows, а также брутфорс и спреинг паролей. PT NAD 11 теперь можно установить на российскую операционную систему Astra Linux и развернуть всего за 15 минут.

| | Классические средства сетевой защиты (IPS, NGFW) используют для выявления атак преимущественно сигнатурные методы и индикаторы компрометации. Они подходят для защиты периметра сети от известных атак, но зачастую бесполезны для выявления целенаправленных атак и злоумышленников, уже находящихся в сети компании. Для этих целей нужно использовать более сложные алгоритмы, основанные на профилировании и анализе поведения. рассказал Дмитрий Ефанов, руководитель разработки PT Network Attack Discovery, Positive Technologies

| |

PT NAD 11 выявляет технику Kerberoasting. Работы по анализу защищенности российских компаний, проведенные экспертами Positive Technologies, показывают, что в каждой второй компании применение данной техники позволяет злоумышленнику развить атаку и получить учетные данные. Опасность Kerberoasting состоит в том, что на первом этапе атаки, когда злоумышленники запрашивают доступы к различным сервисам, активность отображается как легитимная, а второй этап — брутфорс для получения паролей к собранным доступам — осуществляется локально, на стороне атакующих. Из-за этого вероятность обнаружения данной атаки сигнатурными методами крайне низка.

| | PT NAD стал проще в работе. Простое детектирование с помощью правил и индикаторов компрометации мы дополняем более продвинутыми инструментами: модулями аналитики, инструментами machine learning, сбором статистики и обучением продукта на ее данных. Все это для того, чтобы специалист по ИБ мог без дополнительного исследования взглянуть в ленту активностей и понять: это действия злоумышленника или обычного пользователя. поведал Алексей Леднев, руководитель отдела экспертных сервисов и развития SOC компании Positive Technologies

| |

Согласно результатам тестов на проникновение , проведенных Positive Technologies во второй половине 2020 – начале 2021 года, злоумышленник может преодолеть сетевой периметр большинства компаний с помощью подбора паролей, в том числе путем прямого перебора и спреинга. С помощью анализа поведения PT NAD эффективнее обнаруживает попытки взлома учетных записей путем подбора логина и пароля (брутфорса), в том числе путем подбора учетной записи к слабому паролю (спреинга). В обновленную версию PT NAD также добавлен универсальный модуль для обнаружения DNS-туннелей любых типов, будь то самописный хакерский инструмент или утилита с GitHub. Модуль помогает быстрее выявлять атакующих в сети и своевременно останавливать их на пути к реализации недопустимых событий, которые каждая компания определяет для себя сама.

Кроме того, теперь PT NAD детектирует такую активность, как создание служб и задач планировщика Windows для тактик удаленного выполнения команд и перемещения внутри периметра. Данный модуль аналитики в PT NAD покрывает случаи с открытым и шифрованным трафиком. В случае генерации шифрованного трафика система определяет такую активность как отклонение от профиля и подсвечивает для оператора конкретный компьютер и пользователя, от которого она исходит.

В продукте появилась возможность добавлять исключения для модулей обнаружения угроз. Теперь оператор может более детально настроить детекты и анализировать максимально релевантные срабатывания. Это помогает обратить внимание на актуальные события и не тратить время на разбор инцидентов, не представляющих опасности. Лента активностей, задача которой фокусировать внимание пользователей PT NAD на важных киберугрозах и помогать отслеживать реагирование на них.

Начиная с версии 11 события из ленты активности PT NAD можно просматривать в интерфейсе системы мониторинга событий информационной безопасности MaxPatrol SIEM. Для компаний, которые используют SIEM-решения других разработчиков, были добавлены механизмы интеграции с помощью syslog, webhook и ряд других. Благодаря этим механизмам можно настроить передачу срабатываний репутационных списков, правил и событий из ленты активностей в сторонние системы. Они также позволяют гибко кастомизировать PT NAD, к примеру интегрировав его с Telegram (для этого необходимо написать код).

Еще одно изменение — расширение контекста уведомлений в ленте. Теперь оператор получает больше данных об интересующей его активности: например, в оповещении, помимо детекта трафика по определенному фильтру, указываются узлы, на которых этот трафик возник, клиенты-серверы и другой необходимый контекст.

Реализована поддержка Astra Linux, что особенно актуально для органов власти, госкорпораций, субъектов КИИ и других российских компаний, переходящих, как сообщают СМИ, на данную ОС в рамках импортозамещения. Кроме того, установка PT NAD теперь происходит быстрее: добавление в обновленную версию простого в использовании односерверного инсталлятора позволило сократить время развертывания c двух часов до 15 минут, а также проводить установку без подключения к интернету. Теперь можно устанавливать и использовать PT NAD в любых компаниях, даже там, где подключение к внешней сети запрещено регламентами. Среди других изменений — мониторинг «из коробки» для отслеживания производительности PT NAD, возможность присвоения узлам пользовательских имен вместо доменных и обновленные сводки по узлам.

PT NAD 11 будет доступен для пользователей с 15 ноября 2022 года.

PT Network Attack Discovery 10.3

Positive Technologies 1 июня 2022 года представила обновленную версию системы анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети PT Network Attack Discovery ( PT NAD ) 10.3 . Среди главных отличий релиза — обнаружение медленных сканирований сети, выявление несанкционированных подключений и появление разбора протоколов туннелирования VXLAN и Geneve. Все улучшения позволяют выявлять действия атакующего на ранних стадиях атаки.

В PT NAD 10.3 реализовано детектирование узлов в сети, которое помогает обнаружить угрозы в том сегменте сети компании, где они возникают редко.

| | Система самообучаема, что позволяет исключить из анализа те сегменты сети, где появление хостов является частью рабочего процесса. Например, гостевой Wi-Fi или тестовую часть сети. В случае появления неизвестного ПК в бухгалтерии или в отделе разработки PT NAD отправит уведомление. Подобные инциденты встречаются как в практике крупных компаний, так и указаны в списке угроз матрицы MITRE ATT & CK, отметил Дмитрий Ефанов, руководитель разработки PT NAD компании Positive Technologies.

| |

Начиная с этой версии продукт начал выявлять медленное сканирование, которое могут реализовать злоумышленники. Оно используется атакующими для того, чтобы затруднить обнаружение сетевой разведки. На практике злоумышленник может анализировать сеть в течение суток, отправляя минимальное количество пакетов за единицу времени. Подобная активность, как правило, уходит от внимания средств мониторинга, а данная функциональность PT NAD позволяет выявить распределенные во времени сканирования.

Также PT NAD 10.3 теперь обнаруживает NTLM-Relay атаки. Это эффективные MITM-атаки (man in the middle, или атаки «человек посередине»), в ходе которых злоумышленник вмешивается в процесс аутентификации по протоколу NTLM между клиентом (жертвой) и сервером. Успешная реализация атаки позволяет злоумышленнику получить доступ к серверу с привилегиями атакуемого пользователя. Таким образом злоумышленник может осуществлять перемещение по сети (lateral movement) и получать доступ к критически важным системам, например контроллеру домена. Также в ленту активностей PT NAD 10.3 добавилось перечисление пользовательских сеансов. То есть ИБ-специалисту стало проще выявлять атаки, нацеленные на получение информации о пользователях, прошедших аутентификацию на узле.

2021

PT Network Attack Discovery 10.2

26 октября 2021 года компания Positive Technologies сообщила о выпуске очередной версии системы анализа трафика PT Network Attack Discovery (PT NAD) 10.2, которая определяет типы и роли сетевых узлов в автоматическом режиме, обнаруживает атаки сканирования, флуда и DDoS и обрабатывает трафик без потерь со скоростью до 10 Гбит/с.

Обнаружение угроз

В PT NAD 10.2 в 9 раз увеличено число выявляемых подозрительных активностей, всего их на конец октября 2021 года - 37. Все они выводятся в единой ленте, что помогает пользователям быстрее реагировать на обнаруженные угрозы. Лента собирает на одной странице угрозы, выявленные с помощью модулей аналитики (несигнатурный метод), и дает возможность управлять ими. Теперь пользователи PT NAD будут своевременно узнавать, когда:

- по сети передаются учетные данные в открытом виде (чем может воспользоваться злоумышленник во время атаки);

- наблюдаются активные VPN- и прокси-серверы (например, если внутренние узлы обращаются к внешним прокси-серверам OpenVPN или SOCKS5);

- используется ПО для удаленного управления (TeamViewer, AeroAdmin, RMS и пр.) либо выполняются удаленные команды с помощью PsExec и PowerShell;

- в сети есть активность вредоносного ПО.

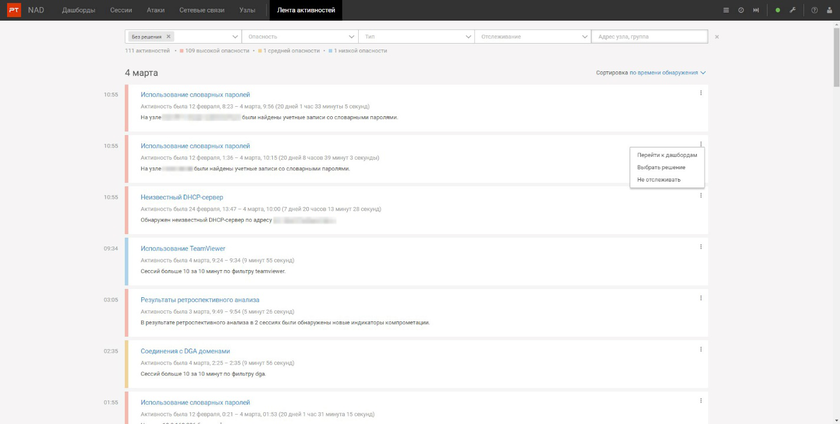

Помимо этого, в ленте активностей продолжают отображаться пользовательские уведомления, сообщения о срабатывании индикаторов компрометации при ретроспективном анализе, случаи использования словарных паролей и информация о неизвестных DHCP-серверах.

В PT NAD 10.2 встроен механизм обнаружения сканирования сети, флуда и DDoS-атак. Во время таких атак в сети компании создается много сессий. Вместо сохранения информации о каждом соединении по отдельности PT NAD теперь создает одну запись сессии и одну запись об атаке в ленте активностей, которые содержат агрегированные данные обо всем сеансе атаки. Такое объединение «бережет» систему: защищает от переполнения базы данных и повышает стабильность работы сенсора.

Управление сетевыми узлами: роли и типы

Чтобы специалисты по ИБ обладали полной информацией о том, какие узлы участвуют в сетевом взаимодействии и как сеть устроена в целом, PT NAD начал автоматически определять типы и роли узлов. Тип указывает на то, каким устройством является конкретный узел: сервером, принтером, мобильным устройством или рабочей станцией. Роль обозначает функцию, которую выполняет устройство. В версии 10.2 определяются 15 ролей, в числе которых DNS-сервер, VPN, контроллер домена, прокси-сервер, система мониторинга. Пользователь может вручную переназначить тип и роль устройства.

| | «Знания о том, из чего состоит инфраструктура компании, необходимы, чтобы качественно защищать ее и точно выявлять в ней атаки. Эти сведения в PT NAD дают операторам безопасности понимание, какие в сети есть устройства и какие роли они выполняют, таким образом помогая проводить инвентаризацию сети», - комментирует Дмитрий Ефанов, руководитель разработки PT NAD Positive Technologies. | |

Захват и анализ трафика

Начиная с этой версии PT NAD захватывает трафик в Linux с помощью механизма DPDK (библиотека Intel, обеспечивающая наиболее эффективный способ захвата трафика в Linux среди прочих механизмов), который обрабатывает его без потерь со скоростью в десятки гигабит в секунду.

Для большей прозрачности внутреннего трафика в PT NAD 10.2 расширен список определяемых и разбираемых протоколов. Обновленная система теперь разбирает SQL-протоколы передачи данных: MySQL, PostgreSQL, Transparent Network Substrate компании Oracle и Tabular Data Stream (возможность его обнаружения была добавлена в предыдущем релизе). Еще PT NAD определяет протоколы системы Elasticsearch и печати PostScript - с помощью последнего взаимодействуют принтеры в корпоративной сети. Общее количество детектируемых протоколов достигло 86.

Другие UX-изменения

Ряд изменений в PT NAD 10.2 направлен на повышение удобства работы с продуктом. Появилась возможность из интерфейса узнавать о текущем состоянии и сроке действия лицензии и самостоятельно добавить или поменять ее. Добавлена опция копирования ссылки на карточку определенной сессии или атаки, чтобы быстрее обмениваться информацией с другими пользователями.

PT Network Attack Discovery 10.1

11 марта 2021 года компания Positive Technologies сообщила о выпуске очередной версии системы глубокого анализа трафика PT Network Attack Discovery (10.1). Она позволяет выявлять атаки с использованием модулей аналитики, собирать актуальную информацию о сетевых узлах и централизованно узнавать об обнаруженных угрозах в одной ленте.

По информации компании, чтобы пользователь своевременно узнавал об атаках и угрозах, в PT NAD появился раздел "лента активностей". Лента собирает в одном месте список выявленных угроз, объединяет сообщения об аналогичных активностях в одно и дает возможность управлять ими. Можно отметить устранение проблемы или больше не отслеживать подобную активность.

В версии PT NAD 10.1 в ленте появляются сообщения, когда:

- пользователи в сети используют словарные пароли;

- во время ретроспективного анализа сработали индикаторы компрометации;

- в сети появился неизвестный DHCP-сервер, который может быть поддельным (с его помощью атакующие могут перехватывать трафик для получения учетных данных пользователей);

- срабатывают условия фильтрации трафика, которые заранее задал пользователь. Таким образом можно получать уведомления о любой интересующей активности в сети, например о подключениях к определенным фишинговым доменам, передаче больших объемов информации с серверов базы данных, о действиях конкретных пользователей.

| | PT NAD изначально создавался как инструмент для специалистов по расследованиям. Лента активностей — еще один важный шаг на пути упрощения продукта. Она фокусирует внимание аналитика на важных угрозах и помогает отслеживать реагирование на них. рассказал Дмитрий Ефанов, руководитель разработки PT Network Attack Discovery | |

В обновленную версию PT NAD добавлены модули глубокой аналитики трафика, которые позволяют выявлять сложные угрозы. Они учитывают множество параметров поведения атакующих и не привязаны к анализу отдельных сессий, в отличие от правил детектирования атак. С помощью модулей продукт автоматически обнаруживает аномальные LDAP-запросы. Такие запросы могут быть использованы злоумышленниками во время проведения разведки для сбора информации о домене: о пользователях, их группах, сетевых узлах, паролях.

С помощью обновленных механизмов детектирования продукт также выявляет использование словарных паролей и неизвестные DHCP-сервера. Информация о таких событиях попадает в ленту активностей.

В следующей версии PT NAD модули аналитики будут использоваться для выявления еще 30 видов угроз.

Пользователи PT NAD теперь обладают актуальной информацией о сетевых узлах: IP-адреса, имя домена, установленная операционная система, используемые протоколы передачи данных, принадлежность к группам. Изменения в узлах тоже отслеживаются. Пользователь PT NAD узнает, если в сети появился узел, на узле появился открытый порт, прикладной протокол или изменилась ОС. Такие данные могут в том числе помочь выявить подозрительную активность. Например, если пользователь начал использовать протокол SSH для удаленного управления операционной системой, хотя раньше этого не делал, стоит провести расследование.

По данным опроса Positive Technologies, на март 2021 года 72% специалистов по ИБ оценивают видимость внешнего трафика как низкую или среднюю, уровень прозрачности внутреннего трафика так же оценили 68% респондентов. Для большей прозрачности внутреннего и внешнего трафика в обновленной версии PT NAD расширен список определяемых и разбираемых протоколов. Продукт детектирует еще пять протоколах, которые встречаются в сетях российских компаний. Общее количество определяемых протоколов достигло 85.

Еще четыре протокола PT NAD разбирает, собирая дополнительные данные о соединениях, которые установлены по таким протоколам. Разбор протоколов дает понимание, что происходит в сети, например к каким сервисам Google подключаются пользователи, какие запросы отправляются во время удаленного запуска команд, легитимная ли это активность или компрометация злоумышленников.

PT NAD 10.1 определяет зашифрованный трафик, который передается по нестандартным протоколам. Это нужно, чтобы обратить внимание оператора системы на подозрительную неизвестную активность в сети. Возможно, трафик шифруют злоумышленники, используя для этого собственные протоколы, и таким образом пытаются замести следы.

Появилась возможность переключать язык интерфейса и выбирать часовой пояс — настройки применяются к аккаунту пользователя. Теперь из интерфейса PT NAD можно в один клик перейти в песочницу PT Sandbox и посмотреть детальную информацию о выявленном вредоносном файле.

2020

Интеграция в существующий цикл выявления инцидентов Solar JSOC

Компания «Ростелеком-Солар» 15 октября 2020 года сообщила, что совместно с Positive Technologies запустила сервис по глубокому анализу сетевого трафика (NTA) на основе решения PT Network Attack Discovery (PT NAD). Система глубокого анализа трафика интегрирована в существующий цикл выявления инцидентов центра мониторинга и реагирования на кибератаки Solar JSOC. Услуга выводит на иной уровень мониторинг сети и анализ сетевой активности как на периметре, так и внутри инфраструктуры. Это позволяет не только выявлять попытки злоумышленника проникнуть в сеть, но и обнаруживать внутреннюю подозрительную активность, которую не детектируют SIEM-системы, антивирусы и средства защиты конечных точек.

Корпоративная инфраструктура компании становится все сложнее. Она выходит далеко за пределы офиса и включает уже личные устройства сотрудников, а рабочие данные хранятся как локально, так и у поставщиков услуг. В то же время высокоуровневые и спонсируемые государствами группировки (так называемые кибервойска) демонстрируют многоступенчатый подход к атакам, используют легальные утилиты и умело работают с логами систем защиты. Для противодействия им требуется система интеллектуального анализа сетевого трафика. Злоумышленники с низким уровнем квалификации (киберхулиганы и боты) также совершенствуют свой инструментарий. Чтобы выявить их присутствие в инфраструктуре, необходимо более пристальное внимание к внутренним сегментам сети. Именно эти задачи комплексно решает сервис анализа сетевого трафика Solar JSOC.

Сети 97% компаний имеют следы возможной компрометации, а большинство угроз информационной безопасности выявляются уже внутри периметра организации. В 50% случаев внешний периметр организации преодолевается злоумышленниками за один шаг, после чего традиционные средства защиты уже не позволяют отслеживать развитие атаки внутри сети. Злоумышленник может незаметно присутствовать в сети годами. PT NAD играет важную роль в выявлении такого рода инцидентов, а также их расследовании, так как сохраняет копию всего сетевого трафика – включая данные, которые злоумышленники удаляют для сокрытия своих следов. Информация, которую обрабатывает PT NAD, дополняет данные SIEM из других источников, что значительно расширяет базу знаний для форензики.

| | Вечная битва снаряда и брони в области кибербезопасности уже давно перешла в гибридную игру в «кошки-мышки» внутри собственной инфраструктуры организации. Для крупных распределенных компаний становится жизненно необходимо иметь инструменты покрытия комплексным мониторингом всей инфраструктуры. PT NAD с обогащённым контентом в составе сервиса круглосуточного мониторинга и реагирования на киберинциденты решает эту задачу и позволяет выявлять действия высокоуровневых нарушителей до причинения ими реального ущерба, — отмечает менеджер по развитию бизнеса Solar JSOC компании «Ростелеком-Солар» Павел Гончаров. | |

Подключение к сервису занимает от 2 до 4 недель: в инфраструктуру заказчика устанавливаются необходимые компоненты PT NAD, получающие еженедельные обновления правил обнаружения актуальной хакерской активности от вендора и обогащённые унифицированным контентом от экспертов Solar JSOC, что позволяет выявлять злоумышленников с высоким уровнем квалификации. При этом система настраивается с учетом всех особенностей заказчика.

| | В 93% проектов по тестированию на проникновению наши специалисты смогли преодолеть сетевой периметр и получить доступ к ресурсам ЛВС, доказав их уязвимость для атаки внешнего злоумышленника — говорит руководитель направления по развитию бизнеса Positive Technologies Сергей Осипов. — Развивая свои атаки, киберпреступники оставляют следы в сетевом трафике организации, которые можно выявить только путем тщательного мониторинга сети. Поэтому одним из ключевых решений по обеспечению информационной безопасности мы считаем наше NTA-решение: без него SOC может упустить события на уровне сети, находящиеся «в слепой зоне», а значит ― у злоумышленников останется больше возможностей остаться незамеченными. Выбор PT NAD, как основы для предоставления сервиса по глубокому анализу трафика, говорит о высоком уровне зрелости центра мониторинга и реагирования на кибератаки Solar JSOC. | |

PT Network Attack Discovery 10: Возможности для проведения расследований и threat hunting

30 июля 2020 года компания Positive Technologies сообщила о выпуске 10-ой версии системы анализа трафика PT Network Attack Discovery (PT NAD). Обновленная система определяет доменные учетные записи пользователей в сети, видит больше данных в зашифрованных SSH-сессиях и проводит автоматический ретроспективный анализ по всем спискам индикаторов компрометации. Такая функциональность, по мнению разработчика, пригодится специалистам для проведения расследований и проактивного поиска угроз (threat hunting).

Чтобы отследить действия злоумышленников, скомпрометировавших учетную запись, PT NAD определяет учетные данные пользователя при аутентификации по протоколу Kerberos. Это дает возможность специалистам по информационной безопасности видеть доменную учетную запись, которая была использована в конкретной сессии. Сетевые соединения можно отфильтровать по логину пользователя и получить список тех, в которых он был использован, подчеркнули в Positive Technologies.

Со слов разработчика, для выявления аномалий в зашифрованных соединениях PT NAD (начиная с десятой версии) проводит расширенный анализ зашифрованных сессий по протоколу SSH. Благодаря этому пользователям доступна дополнительная информация об SSH-соединениях:

- тип трафика в зашифрованном соединении,

- тип и количество неудачных попыток аутентификации,

- наличие интерактивных данных в сессии, передача файлов и создание туннелей.

Такие данные дают специалистам по ИБ возможность выявлять, например, нетипичные способы аутентификации пользователей, атаки методом перебора, а также подозрительные туннели, входящие в число наиболее часто выявляемой в отечественных организациях подозрительной сетевой активности, утверждают в Positive Technologies.

Чтобы выявлять атаки, которые произошли в прошлом, PT NAD анализирует сохраненные сессии по всем индикаторам компрометации, добавленным в продукт вендором или пользователем. В предыдущих версиях ретроспективный анализ был доступен только тем пользователям, которые подключили отдельный компонент по сбору индикаторов компрометации. В представленной версии ретроспективный анализ запускается автоматически, это позволит быстро обнаружить признаки скрытого присутствия злоумышленника, считают в Positive Technologies.

Со слов разработчика, для большей прозрачности сети в обновленной версии продукта расширен набор определяемых протоколов: PT NAD детектирует еще 7 протоколов, которые встречаются в сетях крупных российских компаний (общее же их число составляет 80). Определение протоколов дает понимание, в каком объеме и какого рода сетевые соединения устанавливаются внутри корпоративной сети. Для комфортной работы с PT NAD пользователи могут включить автоматическое обновление данных на дашбордах с заданной периодичностью и из любого раздела системы перейти в справочный центр, аккумулирующий полную и актуальную на любой момент времени информацию по работе с продуктом.

Защита от эксплуатации выявляемых уязвимостей нулевого дня в продуктах Microsoft

20 января 2020 года компания Positive Technologies сообщила, что вошла в число участников программы для разработчиков средств защиты Microsoft Active Protections.

Теперь пользователи системы анализа сетевого трафика Positive Technologies Network Attack Discovery (PT NAD) будут защищены от эксплуатации выявляемых уязвимостей нулевого дня в продуктах Microsoft.

Microsoft запустила программу Microsoft Active Protections Program (MAPP) в 2008 году. Ее главная цель — дать разработчикам решений для информационной безопасности возможность получать сведения о выявляемых уязвимостях в программном обеспечении Microsoft как можно быстрее. Это позволяет разработчикам оперативно реализовать в своих продуктах обнаружение попыток эксплуатации уязвимостей, для которых еще нет официальных патчей. В результате повышается общий уровень защищенности миллионов пользователей продуктов Microsoft.

В число участников программы MAPP входят мировые лидеры разработки решений в области информационной безопасности, за все время существования программы в нее было принято 64 компании. Positive Technologies стала второй российской компанией в списке MAPP.

| | Мы подали заявку на вступление в программу MAPP в 2019 году.После этого заявку анализировали специалисты Microsoft в России и в США. Нам необходимо было продемонстрировать, что PT NAD соответствует критериям программы MAPP и что у нас есть команда экспертов, создающих правила детектирования уязвимостей в сетевом трафике, рассказывает руководитель отдела по работе с технологическими партнерами Positive Technologies Егор Назаров

| |

| | Для включения в программу MAPP компания должна продемонстрировать наличие проработанных стандартов обеспечения внутренней безопасности, а также обмена информацией с другими участниками рынка. Всем этим обладает Positive Technologies, и поэтому мы уверены, что участие компании в программе MAPP повысит уровень защищенности пользователей решений Microsoft, говорит Артем Синицын, руководитель программ информационной безопасности Microsoft в странах Центральной и Восточной Европы

| |

Благодаря партнерству между Microsoft и Positive Technologies пользователи системы PT NAD будут защищены от атак с использованием вновь выявляемых уязвимостей в продуктах Microsoft на самых ранних этапах — даже если для них еще не были выпущены обновления безопасности. В рамках двухстороннего обмена по программе MAPP и в рамках программы выявления уязвимостей в продуктах и технологиях Microsoft Bug Bounty компания Positive Technologies будет направлять Microsoft информацию не только о найденных уязвимостях в ее продуктах, но и о попытках их эксплуатации в реальных атаках.

2018

Выпуск коммерческой версии

Компания Positive Technologies 14 июня 2018 года объявила о выходе коммерческой версии комплексного решения сетевой безопасности, предназначенного для анализа сетевого трафика и расследования инцидентов PT Network Attack Discovery (PT NAD). Продукт прошел длительную апробацию в крупных инфраструктурных проектах, в том числе в системе ГосСОПКА, и готов к промышленной эксплуатации.

Система PT Network Attack Discovery позволяет вести захват «сырого» трафика со скоростью до 10 Гбит/с, обеспечивает хранение больших объемов данных, их обработку, индексацию и запись в файлы формата Pcap. При использовании внешних хранилищ в зависимости от бизнес-задачи данные могут храниться до нескольких месяцев (при необходимости до полугода и дольше).

Выявление атак, случившихся в прошлом, и распределенных во времени угроз реализуется в PT Network Attack Discovery посредством механизма ретроспективного анализа. Система позволяет отслеживать хронологию и векторы развития атак, а также проводить ретроспективный анализ не только по сохраненным с помощью PT Network Attack Discovery данным, но и по файлам с трафиком, загруженным из внешних источников.

В коммерческой версии системы появилась возможность разбора протоколов до уровня L7, что позволяет на лету извлекать и сохранять метаданные, характерные для каждого сетевого соединения: используемые приложения, значения полей протоколов, репутационные списки, IP-адреса, порты. Была также увеличена стабильность работы и скорость обработки трафика. При гигабитном потоке данных (1 Гбит/с) и двухнедельном времени хранения поиск по метаданным может занимать меньше минуты, отметили в Positive Technologies.

Для обнаружения замаскированной сетевой активности в PT Network Attack Discovery используется собственная база сигнатур, нацеленных на выявление удаленной эксплуатации уязвимостей, вредоносного ПО. В перечень сигнатур входят правила для обнаружения использования эксплойта EternalBlue (удаленное исполнение команд в системах на базе Windows), модулей Cobalt Strike (удаленное управление взломанными узлами), техники DCShadow (вид атак на Active Directory), уязвимостей в Cisco SMI и других угроз. База сигнатур постоянно пополняется: по состоянию на июнь, она состоит из более чем 3 тыс. правил, разработанных экспертами Positive Technologies.

По словам разработчиков, система PT Network Attack Discovery уже используется в энергетической и телекоммуникационной отраслях, на транспорте, в банках, государственных организациях и СМИ.

Описание PT Network Attack Discovery. Ключевые и дополнительные возможности

Система производит захват, обработку и сохранение больших объемов сырого трафика. Разбор протоколов до уровня L7 позволяет на лету извлекать и сохранять метаданные, содержащие уникальные параметры каждого сетевого соединения: IP-адреса и значения полей протоколов, репутацию передаваемых объектов, задействованные порты, приложения. Механизмы поиска и фильтрации метаданных позволяют ИБ-эксперту при необходимости оперативно реконструировать подозрительные сетевые соединения и сформировать доказательную базу по инциденту.

PT Network Attack Discovery имеет встроенную систему пассивного обнаружения атак с использованием сигнатурных методов, машинного обучения и поведенческого анализа. Система также поддерживает загрузку файлов с трафиком из внешних источников для ретроспективного анализа. Такая комбинация позволяет не только обнаружить замаскированную сетевую активность вредоносного ПО, но и отследить хронологию и векторы развития атаки.

Тесная интеграция с MaxPatrol SIEM — системой управления событиями безопасности и выявления инцидентов — позволяет PT Network Attack Discovery рассчитывать результативность атак на основе данных об уязвимостях узлов. Собираемая PT Network Attack Discovery информация о статусе сетевых устройств — версии ПО, порты, протоколы — обеспечивает постоянную актуализацию списка и состояния активов в MaxPatrol SIEM.

Ключевые возможности

- Хранение сырого трафика и метаданных — гарантированный захват трафика скоростью до 10 Гбит/с, индексация и запись в файлы формата Pcap.

- Реконструкция сессий — детальный разбор протоколов и извлечение метаданных о параметрах сетевых соединений, механизмы поиска и фильтрации для быстрой навигации в больших массивах сохраненных данных.

- Извлечение файлов — автоматизированное извлечение объектов, передаваемых через протоколы прикладного уровня: HTTP, FTP, POP3, SMTP, SMB, NFS и др.

- Ретроспективный анализ — импорт файлов в формате Pcap из внешних источников для углубленного анализа и выявления не обнаруженных в прошлом атак.

- Визуализация данных — подробная статистика событий безопасности, настраиваемые формы отчетов и графиков, наглядная карта сетевых взаимодействий.

Дополнительные возможности

- Предотвращение вторжений. Гибкие настройки правил блокировки подозрительных соединений, использование сигнатур и репутационных сервисов для защиты от актуальных атак.

- Обнаружение скрытых угроз. Выявление сетевых аномалий, скрытого присутствия, активностей }вредоносного ПО с помощью эвристических методов и поведенческого анализа.

- Поддержка открытого API. Интеграция с внешними решениями класса SIEM, а также с системой PT MultiScanner для выявления вредоносного содержимого в извлеченных файлах и MaxPatrol для инвентаризации активов и проверки результативности атак.

- Передача экспертизы в продукт. Собственная база сигнатур атак, нацеленных на удаленную эксплуатацию уязвимостей, разработана с учетом многолетнего опыта тестов на проникновение и расследования инцидентов.