Основная статья: Кибератаки

Классификация моделей кибератак

В феврале 2017 года TAdviser и Sec-Consult составили следующую классификацию моделей кибератак.

Преступление как сервис (Crime-as-a-Service)

Основная статья: Преступление как сервис (Crime-as-a-Service)

Сетевая инфраструктура

Уязвимости протокола канала передачи данных

Проблемы безопасности в слое 2 модели OSI. Модель атаки:

- Разметка 802.1Q и ISL (расстановка тегов)

- ARP-фальсификация

- Взлом шифрования беспроводного соединения

- Истощение адресов DHCP

- Атака с двойным инкапсулированием 802.1Q / вложенной VLAN

- Переполнение MAC

- Манипуляции STP

Уязвимости слоев сетевого и транспортного протокола

Проблемы безопасности в слое 3, 4 and 5 модели OSI. Модель атаки:

- Манипуляции BGP

- Манипуляции EIGRP

- Манипуляции IGRP

- Манипуляции OSPF

- Перехват и анализ сетевых пакетов

- Манипуляции RIP

- Предсказание порядкового номера TCP/IP

- Переполнение SYN

Проблемы с файерволом

Проблемы безопасности, связанные с конфигурацией файервола. Модель атаки:

- Обход правил файервола

- Недостаточная фильтрация пакетов

Уровень исправлений

Уровень исправлений сервера

Возможно применение известных багов программного обеспечения, несмотря на то что патч уже имеется

Модель атаки:

- Использование известных уязвимостей приложений

Конфигурация сервера

Конфигурация сервера / общий тип

Данный класс включает в себя ошибки конфигурации, которые могут быть использованы злоумышленниками, в отношении всех типов серверного программного обеспечения.

Модель атаки:

- Использование учтенных записей по умолчанию

- Перечисление учетных записей пользователей

- Использование опасных методов протоколирования

- Использование несоответствующих разрешений для доступа

- Использование незащищенных функциональных возможностей

- Сбор внутренней информации

- Угадывание паролей

- Считывание незашифрованных конфиденциальных данных

Стандартное программное обеспечение и проприетарные приложения

Проблемы аутентификации

Веб-приложение не имеет достаточных средств аутентификации для защиты своих ресурсов.

Модель атаки:

- Обход аутентификации

Проблемы авторизации

Неавторизованный или непривилегированный пользователь может получить доступ к ресурсам, которые защищены или должны быть защищены.

Модель атаки:

- Доступ к защищенным функциям

- Доступ к защищенным ресурсам

Проблемы бизнес-логики

Злоумышленник может нарушить бизнес-правила приложения

Модель атаки:

- В зависимости от приложения

Раскрытие информации

Злоумышленник может собирать информацию о внутренних данных приложения или серверном окружении

Модель атаки:

- Сбор информации из комментариев к коду

- Сбор информации из системных сообщений и сообщений об ошибках

- Чтение старых файлов, файлов архивных копий и файлов без внешних ссылок

Способствование атакам со стороны клиента (браузерные атаки)

Этот класс уязвимостей относится к Интернету. В него входят атаки, нацеленные на веб-браузер.

Модель атаки:

- Фальсификация кросс-сайтовых запросов (XSRF)

- Подстановка HTML / кросс-сайтовый сценарий (XSS)

- Расщепление ответа HTTP / подстановка заголовков

- Имитация фреймов

- Фиксация сессии

Проблемы подстановки интерпретатора / проверки введенных данных

Приложение передает введенные параметры в базу данных, в API (программные интерфейсы) операционной системы или в другие интерпретаторы без надлежащей проверки данных.

Модель атаки:

- Доступ к файловой системе

- Подстановка кода

- Подстановка команд

- Подстановка строки форматирования

- Подстановка IMAP/SMTP

- Подстановка LDAP

- Подстановка ORM

- Переполнение буфера символов

- Обход пути

- Подстановка операторов SQL

- Подстановка SSI

- Подстановка XML

- Подстановка Xpath

Проблемы управления состоянием / сессией

Переменные состояния или сессии инициализируются и применяются неверно.

Модель атаки:

- Перечисление идентификаторов сессии

- Использование проблем состояния сессии

Небезопасное управление доверенными данными

Злоумышленник может манипулировать доверенными данными и внутренними данными приложения.

Модель атаки:

- Манипулирование внутренними данными приложения о клиенте

- Чтение внутренних данных приложения / конфиденциальных данных о клиенте

Функциональность в которой нет необходимости, и небезопасная функциональность

Приложение имеет небезопасную по своей сути функциональность.

Модель атаки:

- Использование приложений-образцов

- Загрузка произвольных файлов

Небезопасные алгоритмы

Использование небезопасных алгоритмов позволяет скомпрометировать уязвимые данные.

Модель атаки:

- Взлом шифрования

- Использование слабого генератора случайных чисел

- Использование слабых/небезопасных алгоритмов шифрования

Уязвимость, приводящая к отказу в обслуживании

Служба может быть выведена злоумышленником из строя.

Модель атаки:

- Использование неограниченного распределения ресурсов

- Блокировка учетных записей заказчиков

Вирусы-шифровальщики

Звуковые атаки

Хроника

2024: Минобороны США готовит новую технологию сетей-невидимок для скрытой передачи информации

Управление перспективных исследовательских проектов Министерства обороны США (DARPA) анонсировало в конце сентября новую программу развертывания и обнаружения так называемых скрытых (странных) сетей («Provably Weird Network Deployment and Detection» – PWND2). Предполагается, что для создания подобных скрытых сетей будет использоваться комбинация из формальных методов и программно-определяемых сетей (SDN), которая должна прийти на смену технологии «луковичных» сетей Tor. Согласно описанию проект продлиться 30 месяцев, в течении которых исследовательские группы будут стремиться создать новый предметно-ориентированный язык и инструменты формального анализа для проверки свойств сетей PWND2. Подробнее

2021: Хакеры начали заражать ПО на стадии исходного кода

1 ноября 2021 года ученые из Кембриджского университета опубликовали подробности атаки, которая может быть использована для вставки вредоносного кода в легитимные программные продукты через поля комментариев. Подробнее здесь.

2020

«Лаборатория Касперского» назвала самые популярные методы проникновения в корпоративные ИТ-системы

В середине сентября 2021 года «Лаборатория Касперского» назвала самые популярные методы проникновения в корпоративные ИТ-системы. Чаще всего в 2020 году злоумышленники прибегали к взлому путем перебора паролей (брутфорс) — на этот способ пришлось 32% инцидентов против 13% годом ранее.

Популярность брутфорса среди хакеров в «Лаборатории Касперского» связывают с массовым переходом компаний на дистанционную работу в условиях пандемии и более частым использованием протокола удалённого доступа (RDP). Атаки, которые начинаются с подбора пароля, теоретически легко обнаружить, но на практике до нанесения ущерба удаётся остановить лишь небольшую их часть, отмечают специалисты.

По данным команды Kaspersky Global Emergency Response, второй по распространённости метод проникновения в системы компаний связан с эксплуатацией уязвимостей. Доля таких инцидентов по итогам 2020 года составила 31,5%. В подавляющем большинстве случаев злоумышленники использовали давно известные, но не закрытые на корпоративных устройствах бреши, такие как CVE-2019-11510, CVE-2018-8453 и CVE-2017-0144, говорится в исследовании.

Более половины всех атак были обнаружены в течение нескольких часов (18%) или дней (55%). Некоторые длились в среднем около 90 дней.

Подавляющее число краж денег и утечек данных происходило в странах СНГ (67% и 57% от всех подобных обращений в мире). Доля атак программ-шифровальщиков в регионе составила 22%.Витрина данных НОТА ВИЗОР для налогового мониторинга

Для того чтобы свести к минимуму вероятность проникновения в корпоративную инфраструктуру, «Лаборатория Касперского» рекомендует применять надежную политику паролей с использованием многофакторной аутентификации и инструментов управления идентификацией и доступом, регулярно отслеживать данные об обновлениях от производителей, сканировать сеть на наличие уязвимостей и своевременно устанавливать патчи, а также регулярно проводить тренинги для сотрудников, чтобы поддерживать их высокий уровень осведомленности в области кибербезопасности.[1]

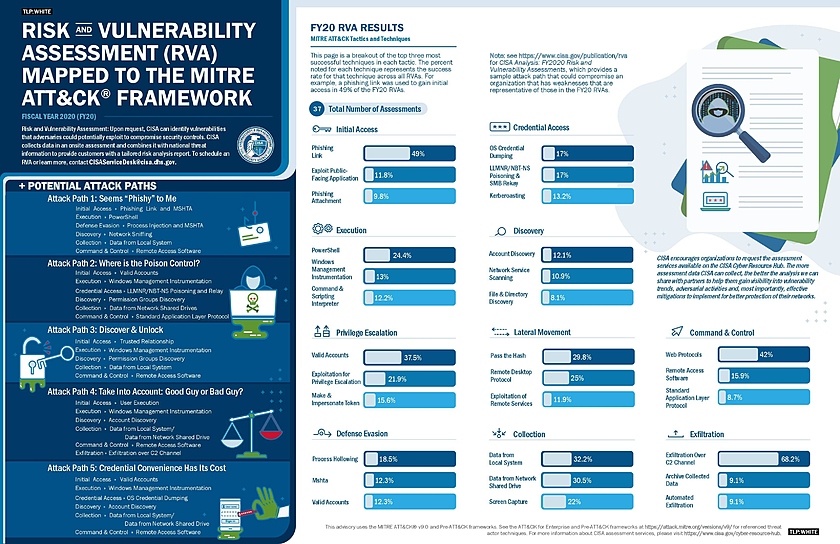

CISA рассказало о реализованных методах атак хакеров в различных отраслях

Агентство по кибербезопасности и безопасности инфраструктуры США (CISA) опубликовало отчет, в котором подробно излагаются результаты оценки рисков и уязвимостей, проведенной в течение 2020 финансового года в различных отраслях. Об этом стало известно 12 июля 2021 года.

В документе подробно описываются потенциальные векторы атак, которые злоумышленник может использовать для компрометации систем организации, с учетом выявленных уязвимостей за последний год. И анализ CISA, и сопутствующая инфографика, которая включает процент успеха для каждой тактики и техники, соответствуют базе знаний MITER ATT&CK.

По словам специалистов, чаще всего преступники получали первоначальный доступ с помощью фишинговых ссылок (в 49% случаев). Далее следуют эксплуатация уязвимостей в приложениях (11,8%), за ними — фишинговые вложения (9,8%). Командная оболочка PowerShell использовалась в 24,4% случаев, за ними следовал легитимный инструмент Windows Management Instrumentation (13%) и интерпретатор команд и сценариев (12,2%).

Действительные учетные записи использовались для повышения привилегий в 37,5% случаев, за которыми следовала эксплуатация уязвимостей повышения привилегий (21,9%), а также создание и выдача токенов (15,6%). Для перемещения по сети злоумышленники в основном использовали метод pass-the-hash (29,8%), за которым следует протокол Remote Desktop Protocol (25%) и эксплуатация проблем в удаленных сервисах (11,9%)[2].

Обзор ключевых инструментов для кибератак: криптомайнеры доминируют

21 января 2020 года компания Check Point Research опубликовала отчет Cyber Security Report 2020. В отчете освещены основные инструменты, которые киберпреступники используют для атак на организации по всему миру, и предоставляет специалистам по кибербезопасности и руководителям компаний информацию, необходимую для защиты организаций от текущих кибератак и угроз Пятого поколения.

Отчет 2020 Security Report раскрывает основные тренды и методы вредоносного ПО, которые исследователи Check Point наблюдали в 2019 году:

- Криптомайнеры по-прежнему доминируют в среде вредоносного ПО — Несмотря на то, что криптомайнинг в 2019 году значительно сократился (что связано с падением стоимости криптовалют и закрытием майнингового сервиса Coinhive в марте), 38% компаний по всему миру были атакованы криптомайнерами. Киберпреступники используют криптомайнеры, потому что риски достаточно низки, а доходность высокая. Тем не менее, по данным опроса Check Point Software Technologies в первой половине 2019 года, меньше всего компании в России опасались именно криптомайнеров — всего 7%

- Увеличение бот-сетей — 28% организаций по всему миру подверглись атакам ботнетов, что на 50% больше, чем в 2018 году. Emotet был наиболее распространенным вредоносным ПО для ботов, главным образом из-за его универсальности и способности распространять другие вредоносные программы и спам. Другие действия ботнета, такие как sextortion-вымогательства — (кибермошенничество с электронной почтой, основанное на эксплуатации чьей-либо половой жизни), и DDoS-атаки, также резко возросли в 2019 году.

- Целевые программы-вымогатели бьют все сильнее — число целевых атак на организации относительно невелико, но они способны нанести значительный ущерб: примером могут служить атаки 2019 года против городских администраций США. Злоумышленники тщательно выбирают жертву для атаки с целью вымогательства, чтобы получить максимальный доход.

- Атаки на мобильные устройства снижаются — в 2019 году 27% организаций столкнулись с кибератаками на мобильные устройства, по сравнению с 33% в 2018 году. Организации осознают угрозу и тщательнее защищают мобильные устройства сотрудников. По данным опроса Check Point Software Technologies в первой половине 2019 года, в России только 16% профессионалов в сфере ИТ устанавливают или собираются использовать специальное ПО для защиты мобильных устройств. Более половины (52%) респондентов считают лучшей защитой запрет на пользование личными смартфонами по рабочим вопросам.

- Атаки Magecart стали эпидемией — Такие атаки внедряют вредоносный код в веб-сайты онлайн-магазинов для кражи платежных данных клиентов. В 2019 году они охватили сотни сайтов на всех платформах, причем как крупного, так и среднего и малого бизнеса: от сетей отелей до онлайн-магазинов.

- Рост облачных атак — По данным на январь 2020 года более 90% предприятий используют облачные сервисы. 67% специалистов по безопасности жалуются на недостаточную прозрачность их облачной инфраструктуры, безопасности и соответствия требованиям. Масштабы облачных атак и нарушений продолжали расти в 2019 году. Неправильная настройка облачных ресурсов по-прежнему является главной причиной для облачных атак, но также наблюдается увеличение числа атак, направленных непосредственно на поставщиков облачных услуг.

| | «В 2019 году мы наблюдали широкий ландшафт угроз. Мы живем в эпоху гонки кибервооружений, и рост числа и уровня сложности атак будет увеличиваться. Даже если организация оснащена самыми всеобъемлющими и современными продуктами безопасности, риск быть взломанным все равно остается, он не может быть полностью устранен. Организациям необходимо разработать упреждающий план, чтобы опередить киберпреступников и предотвратить потенциальные атаки. Обнаружение и автоматическая блокировка атаки на ранней стадии могут предотвратить повреждение. Отчет Check Point 2020 Security Report рассказывает об основных трендах, на которые должны обращать внимание организации и как они могут выиграть с помощью ключевых методов», | |

Отчет безопасности Check Point 2020 Security Report основан на данных ThreatCloud intelligence, сети по борьбе с киберпреступностью, которая предоставляет данные об угрозах и тенденциях атак из глобальной сети датчиков угроз; данных из исследований Check Point за последние 12 месяцев; и данных из опроса ИТ-специалистов и руководителей высшего звена, который оценивает их готовность к угрозам.

2019

Число бесфайловых атак в первом полугодии выросло на 265%

30 августа 2019 года стало известно, что компания Trend Micro Incorporated, мировой лидер в области решений для кибербезопасности, опубликовала сводный отчёт за первую половину 2019 года. В нём отмечается всплеск распространённости бесфайловых атак, направленных на сокрытие вредоносных действий: количество обнаруженных угроз такого рода показало 265-процентный рост по сравнению с первой половиной 2018 года.

Полученные в 2019 году результаты, таким образом, подтверждают многочисленные прогнозы, сделанные Trend Micro в 2018 году. А именно, злоумышленники теперь работают умнее и ориентируются на предприятия и среды, которые обеспечат им наибольшую отдачу от вложенных усилий.

| | Изощрённость и хитрость — так можно охарактеризовать современные киберугрозы. Корпоративные технологии и ИТ-инфраструктуры становятся всё более связанными и более `умными`. Злоумышленники совершают преднамеренные, целенаправленные, коварные атаки, которые незаметно используют людей, процессы и технологии. С точки зрения бизнеса, цифровая трансформация и переход на облачные технологии продолжают набирать популярность, что увеличивает область уязвимости для корпоративных атак. Чтобы ориентироваться в этих изменениях, компании нуждаются в технологическом партнёре, который может объединить человеческий опыт с передовыми технологиями безопасности для лучшего обнаружения, сопоставления, реагирования и устранения угроз,

говорит Кондрашин Михаил, технический директор Trend Micro в России

| |

Наряду с ростом числа бесфайловых угроз в первой половине года, отмечается частота совершения злоумышленниками атак, которые обходят традиционные фильтры безопасности, поскольку задействуют память системы, хранятся в реестре или злоупотребляют легитимными инструментами. Вернулись и наборы эксплойтов: их количество показало 136-процентный рост по сравнению с первым полугодием 2018.

Вредоносное ПО для майнинга криптовалют сохранило свой статус наиболее часто обнаруживаемой угрозы в первой половине 2019 года, и злоумышленники всё больше использовали его для атак на серверы и облачные среды. В подтверждение ещё одного прогноза количество маршрутизаторов, участвующих в возможных атаках на входе, подскочило на 64% по сравнению с первой половиной 2018 года, и всё больше вариантов червя Mirai ищут открытые устройства.

Помимо этого, количество схем цифрового вымогательства показало рост на 319% со второй половины 2018 года, что соответствует предыдущим прогнозам. Компрометация деловой электронной почты (BEC) остаётся основной угрозой: число обнаружений таких угроз выросло на 52% по последние шесть месяцев. Количество файлов, электронных писем и URL-адресов, связанных с вымогателями, также выросло на 77% за тот же период.

Trend Micro обнаружили и заблокировали 1,8 миллиардов угроз вымогателей по всему миру с января 2016 по июнь 2019 года. На Россию приходится 4,15% процентов от всех заражений по шифровальщикам в регионе Восточной Европы. На Украину – 0,92%, что глобально 0,14%. В Центральной Азии, в Казахстане - 0,04%, глобально 0,02%. В Западной Азии, в Азербайджане - 0,10%, глобально 0,04%; и в Грузии - 0,02%, что глобально 0,01%.

Россия входит в топ-10 стран, в которых зафиксированы мобильные вирусы-вымогатели - до 4,2% среди остальных стран (февраль, 2019г.) и до 785 блокировок (март, 2019г.)

В общей сложности продукты Trend Micro заблокировали более 26,8 миллиардов угроз в первой половине 2019 года, что на 6 миллиардов больше, чем за аналогичный период прошлого года. Следует отметить, что 91% из них поступили в корпоративные сети по электронной почте. Для устранения таких продвинутых угроз требуется глубокая интеллектуальная защита, которая может сопоставлять данные с разных шлюзов, сетей, серверов и конечных точек, чтобы наилучшим образом выявлять и останавливать атаки.

На смену программам-вымогателям пришли более таргетированные виды атак

23 мая 2019 года компания Fortinet опубликовала результаты своего ежеквартального отчета о глобальных угрозах безопасности Global Threat Landscape Report.

По информации компании, исследования показывает, что киберпреступники продолжают совершенствовать методы своих атак, в том числе используют специально разрабатываемые программы-вымогатели и создают индивидуальный код для осуществления ряда направленных атак, и даже используют LoTL-атаки и общую инфраструктуру для расширения своих возможностей.

Основные выводы исследования:

- Активность преступников до момента компрометации втрое выше в течение рабочей недели, при этом трафик после компрометации в этом отношении менее дифференцирован.

- Некоторые угрозы чаще других используют единую общую инфраструктуру, чем какие-то уникальные или специализированные Примером технологий, которым киберпреступники в последнее время уделяют особое внимание, являются веб-платформы, облегчающие пользователям и предприятиям создание веб-сайтов.

- Программы-вымогатели не исчезли, а стали более таргетированными и нацелены на состоятельных пользователей.

- Злоумышленники все чаще используют инструменты двойного назначения или инструменты, уже установленные на целевых системах и позволяющие осуществлять кибератаки.

Исследование, ставившее своей целью выяснить, разбивают ли злоумышленники свои атаки на отдельные этапы, осуществляя их в разные дни недели, показало, что киберпреступники стремятся всегда в максимальной степени использовать открывающиеся возможности. При сравнении объема веб-фильтрации по двум фазам поэтапных кибер-атак (cyber kill chain phases) по рабочим дням недели и по выходным, выяснилось, что активность до момента компрометации втрое выше в течение рабочей недели, при этом трафик после компрометации в этом отношении менее дифференцирован. Это главным образом объясняется тем, что для поиска уязвимостей зачастую требуется кто-то, кто мог бы выполнять какие-либо действия, например, пройти по ссылке в фишинговом письме. В противовес этому, для активных действий (command-and-control, C2) подобных требований нет, поэтому такую активность можно наблюдать в любое время. Киберпреступники понимают это и стараются по максимуму использовать возможности в течение рабочей недели, когда пользователи чаще всего находятся в интернете.

Степень использования различными угрозами той или иной инфраструктуры позволяет составить представление о ряде важных тенденций. Некоторые угрозы чаще других используют единую общую инфраструктуру, чем какие-то уникальные или специализированные инфраструктуры. Почти 60% угроз осуществлялись в рамках как минимум одного общего домена, а это, в свою очередь, указывает на то, что большинство бот-сетей используют уже сформировавшуюся инфраструктуру. Троян IcedID является примером такого подхода «зачем покупать или строить, если можно одолжить». Кроме того, когда угрозы используют некую общую инфраструктуру, они, как правило, делают это на одном и том же этапе килл-чейна. Ситуации, когда угроза использует некий домен для изучения обстановки и поиска уязвимостей, а затем в этом же домене осуществляет передачу трафика C2, происходят довольно редко. Это говорит о том, что инфраструктура играет особую роль при реализации вредоносных кампаний. Понимание того, какие угрозы используют одну и ту же инфраструктуру и в каких именно точках цепочки атак, позволяет организациям прогнозировать потенциальные точки развития и изменения вредоносных программ или бот-сетей в будущем.

Злоумышленники, как правило, переходят от одной возможности к другой целыми кластерами, нацеливаясь на наиболее успешно используемые уязвимости и технологии, находящиеся в данный момент на подъеме, чтобы быстро воспользоваться открывшейся возможностью. Примером технологий, которым киберпреступники на май 2019 года уделяют особое внимание, являются веб-платформы, облегчающие пользователям и предприятиям создание веб-сайтов. Эти платформы, вместе с плагинами от сторонних разработчиков, продолжают оставаться распространенной мишенью для киберпреступников. Все это подтверждает необходимость моментальной установки обновлений безопасности, а также требует со стороны организаций полного понимания постоянно развивающегося мира кибер-угроз, если они хотят оставаться на шаг впереди хакеров.

В общем и целом, на смену популярным ранее программам-вымогателям пришли более таргетированные виды атак, тем не менее, это не значит, что программы-вымогатели вовсе исчезли с горизонта. Более того, они стали более целенаправленными и ориентированы на более состоятельных пользователей. В качестве примера можно привести программу LockerGoga, которая используется для таргетированной многоэтапной атаки. С точки зрения функциональной сложности эта программа мало чем отличается от других подобных программ-вымогателей, но если в большинстве подобных инструментов, чтобы замаскировать их от антивирусов, используется определенный уровень обфускации, при анализе этой программы какой-либо значительной обфускации обнаружено не было. Это говорит о целевом характере атаки и о том, что при создании этой программы злоумышленники знали, что будущие жертвы не будут специально искать этот вредоносный код. Еще один пример – Anatova. Как и для большинство других программ-вымогателей, главная цель Anatova – зашифровать как можно больше файлов на системе жертвы, за исключением тех файлов, которые могли бы сказаться на стабильности заражаемой системы. Кроме того, программа обходит стороной компьютеры, которые выглядят как если бы они использовались для анализа вредоносных программ или в качестве приманки. Оба этих варианта программ-вымогателей указывают на то, что лидеры безопасности должны по-прежнему своевременно устанавливать обновления и осуществлять резервное копирование данных для защиты от обычных программ-вымогателей. Но для противодействия таргетированным угрозам и уникальных методов атак требуется более специализированная защита.

Поскольку злоумышленники используют те же бизнес-модели, что и их жертвы, чтобы добиться максимального эффекта от своей деятельности, методы атак зачастую продолжают развиваться даже после успешного дебюта. Для этого злоумышленники все чаще используют инструменты двойного назначения или инструменты, уже установленные на целевых системах и позволяющие осуществлять кибер-атаки. Эта тактика, получившая название "living off the land!" (LoTL) («жизнь на подножном корме») позволяет хакерам замаскировать свою деятельность под вполне невинные процессы, затрудняя тем самым их обнаружение. Эти инструменты также значительно усугубляют последствия атаки. К сожалению, злоумышленники могут использовать самые различные легитимные инструменты, которые позволяют им достичь своих целей и скрыться из виду. Для грамотной защиты от подобных атак организациям следует ограничить доступ к отдельным, санкционируемым инструментам администрирования и лог-файлам в своих окружениях.

Чтобы улучшить способность организации не только надлежащим образом защищаться от угроз, но и подготовиться к развитию и автоматизации будущих атак, необходимы интеллектуальные инструменты для упреждающего анализа угроз, которые были бы доступны во всей распределенной сети. Полученные знания помогут выявить тенденции, оценить эволюцию различных методов, направленных на поверхность цифровой атаки, и определить для себя приоритеты кибергигиены, исходя из того, на что именно направлена деятельность злоумышленников. Ценность этого анализа и способность принимать меры на основе этих данных будет значительно снижена в отсутствие устройств безопасности, позволяющих в режиме реального времени применять полученные данные. Только при наличии масштабного, интегрированного и автоматизированного платформенного подхода к обеспечению безопасности можно обеспечить быструю и масштабную защиту для всего сетевого окружения, от Интернета вещей и периферии до ядра сети и мультиоблачных инфраструктур.

| | К сожалению, мы по-прежнему видим, что киберпреступное сообщество в своей деятельности учитывает общенациональные стратегии и методологии, а также технические особенности устройств и сетевых технологий, на которые направлены их атаки. Организациям следует пересмотреть свои стратегии, чтобы лучше защититься от кибер-рисков и научиться более эффективно управлять ими. Один из первых важных шагов заключается в том, чтобы рассматривать кибер-безопасность как науку, и с максимальной щепетильностью отнестись к основе своей инфраструктуры, для чего, в свою очередь, необходимо обеспечить высокую скорость и сетевую связанность кибер-пространства для эффективной защиты. Использование платформенного подхода к безопасности, микро- и макросегментации, технологий машинного обучения и автоматизации в качестве строительных блоков искусственного интеллекта, открывает огромные возможности для эффективного противодействия киберпреступникам. Фил Квейд (Phil Quade), директор по информационной безопасности Fortinet | |

Киберпреступники прибегают ко все более изощренным методам атак, в том числе через IoT-устройства

Компания Fortinet, мировой разработчик комплексных интегрированных и автоматизированных решений для кибербезопасности, 7 марта 2019 года опубликовала результаты своего исследования глобальных угроз кибербезопасности Global Threat Landscape Report за четвертый квартал 2018 года.

| | Современной эпохе характерна конвергенция цифрового поля и физических пространств. И хотя, с точки зрения нашей цифровой экономики эта конвергенция сулит немыслимые блага и преимущества, к сожалению, она несет с собой весьма реальные риски с точки зрения кибербезопасности. Киберпреступники внимательно следят за развитием ситуации и разрабатывают современные инструменты для использования уязвимостей, нацеливаясь на эту формирующуюся цифровую конвергенцию. Фундаментальные аспекты кибербезопасности, в том числе идеи прозрачности, автоматизации и agile сегментации обретают особое значение и являются важнейшим фактором для процветания в нашем цифровом будущем. Только таким образом мы сможем защитить себя от вредоносной деятельности злоумышленников. Фил Куэйд (Phil Quade), директор по информационной безопасности в Fortinet

| |

Согласно опубликованным данным, киберпреступники прибегают ко все более изощренным методам атак, осуществляя их, например, через устройства Интернета вещей, которые в подавляющем большинстве случаев никак не защищены, или адаптируя вредоносные программы на базе открытых исходных кодов, чтобы превращать их в угрозы. Среди основных выводов исследования:

Рекордные значения индекса уязвимостей

Согласно индексу угроз Fortinet Threat Landscape Index, киберпреступники продолжали без устали работать даже в праздники. После драматичного начала рост индекса Exploit Index во второй половине квартала остановился. Несмотря на то, что общая активность кибер-злоумышленников несколько снизилась, количество уязвимостей на компанию (exploits per firm) увеличилось на 10%, а число зафиксированных особенных уязвимостей выросло на 5%. В то же время, более сложными становятся ботнеты, и их теперь труднее обнаружить. Время инфицирования ботнетом выросло на 15%, примерно до 12 дней на фирму. Поскольку для распространения атак киберпреступники используют средства автоматизации и алгоритмы машинного обучения, департаментам безопасности необходимо использовать те же инструменты для противодействия столь современным и изощренным методам атак.

Отслеживание систем слежения

Конвергенция физических вещей и аспектов кибербезопасности приводит к расширению поверхности атаки, то есть приводит к увеличению числа атакуемых объектов. Шесть из двенадцати наиболее распространенных уязвимостей имели отношение к Интернету вещей, и четыре из шести наиболее распространенных уязвимостей были направлены на IP камеры наблюдения. Доступ к этим устройствам позволяет киберпреступникам следить за частной жизнью, планировать противоправную деятельность на физическом объекте, или получать доступ к сетевым системам для запуска DDoS атак или атак с целью вымогательства выкупа. Важно понимать, что атаки могут осуществляться даже посредством устройств, которые мы используем для контроля и обеспечения безопасности.

Инструменты, открытые для всех

Вредоносные инструменты с открытым исходным кодом являются весьма полезными для сообщества профессионалов в области информационной безопасности: с их помощью специалисты могут тестировать защиту, исследователи могут изучать различные угрозы, а ведущие семинаров – использовать реальные примеры из практики. Исходные коды подобных инструментов опубликованы на многочисленных сайтах, например, на GitHub. Поскольку эти коды доступны для всех желающих, ими могут воспользоваться и злоумышленники для своих противоправных действий. В частности, они могут адаптировать и модернизировать эти вредоносные инструменты для реализации угроз, в значительной степени для создания так называемого ransomware, то есть вредоносных программ с целью вымогательства выкупа. В качестве примера того, где подобный вредоносный код был использован для осуществления атак, можно назвать ботнет Mirai IoT. С момента его появления в 2016 году количество различных вариантов этого ботнета продолжает неуклонно расти. Для киберпреступников инновации открывают невероятные возможности.

Расцвет стеганографии

Достижения в области стеганографии позволяют вдохнуть жизнь в старые типы атак. Стеганография обычно не используется в наиболее часто встречающихся атаках, однако в прошлом квартале топ-лист наиболее активных ботнетов возглавил Vawtrak. Это свидетельствует о том, что злоумышленники все пристальнее присматриваются к этому типу атак. Кроме того, в течение квартала исследователи обнаружили образцы вредоносных программ, использующие стеганографию для того, чтобы спрятать непосредственно вредоносный код в мемах, которые распространяются по социальным сетям. В ходе атаки после попытки связаться с командным сервером, код ищет изображения в соответствующей ленте в Twitter, загружает их и затем ищет в них спрятанные команды для дальнейшего распространения. Этот скрытый подход показывает, что злоумышленники продолжают экспериментировать с различными вариантами развития своего вредоносного кода.

Распространение через рекламное ПО

Бесплатные программные продукты с размещенной в них рекламой по-прежнему не просто досаждают, а несут в себе угрозу. На глобальном уровне рекламное ПО является наиболее распространенным способом заражения вредоносными программами для большинства регионов – на его долю приходится более четверти всех заражений в Северной Америке и Океании, и почти четверть – в Европе. Поскольку рекламное ПО весьма распространено в магазинах мобильных приложений, этот тип атак представляет серьезную угрозу особенно для ничего не подозревающих пользователей мобильных устройств.

Наблюдение за операционными технологиями

В связи с продолжающейся конвергенцией информационных технологий (ИТ) и операционных технологий (OT), в рассматриваемом периоде были отмечены относительные изменения распространения и частоты атак на эти окружения. К сожалению, в большинстве случаев увеличился и уровень распространения, и частота атак. В частности, возвращение вредоносной Shamoon в виде волны атак в декабре указывает на то, что эти разрушительные атаки могут повторяться с еще большей силой. Кибератака, нацеленная на ОТ-систему, или даже просто на подключенные к сети устройства, например, на клапаны, датчики или выключатели, может привести к разрушительным физическим последствиям, в том числе для критически важной инфраструктуры и сервисов, окружающей среды или даже угрожать жизням людей.

Данные об угрозах, представленные в исследовании за минувший квартал, в очередной раз подтверждают многие из тех тенденций, которые были спрогнозированы глобальной исследовательской фирмой FortiGuard Labs.

Чтобы предвосхищать действия злоумышленников, организациям необходимо трансформировать свои стратегии безопасности в рамках своей общей работы по цифровой трансформации. Им необходима платформа безопасности, которая бы охватывала все сетевое окружение, от устройств Интернета вещей до облачных инфраструктур, и которая бы интегрировала все элементы безопасности для минимизации современных угроз и для защиты расширяющейся поверхности атак. Этот подход позволит организациям оперативно и на должном уровне обмениваться информацией об угрозах, сокращает необходимые окна обнаружения (windows of detection), и обеспечивает автоматизированный инструмент для нейтрализации современных угроз.

Рост числа атак с использованием вредоносных веб-адресов на 269%

26 февраля 2019 года стало известно, что компания Trend Micro Incorporated предоставила ежегодный обзор кибератак, с которыми компании по всему миру столкнулись в 2018 году. Ландшафт киберугроз 2018 года представлял собой микс из возобновивших активность старых угроз (фишинг, вирусы-вымогатели) и не так давно появившихся(скрытый майнинг, атаки на уязвимости IoT-устройств, аппаратные уязвимости процессоров).

| | Каждые пару-тройку лет ландшафт угроз радикально меняется, поэтому даже самые современные подходы к защите стремительно теряют свою эффективность. Современным предприятиям необходимо как можно гибче подходить к вопросам обеспечения безопасности и регулярно пересматривать принятые ранее решения. Наш отчет по угрозам за 2018 год является инструментом для формирования правильных векторов развития ИБ на современном предприятии. Михаил Кондрашин, технический директор Trend Micro в России и СНГ

| |

2018 год начался с обнаружения аппаратных уязвимостей процессоров — Meltdown и Spectrе. Патчи, оперативно вышедшие в январе 2018-го, не смогли исправить уязвимости и в ряде случаев вызвали жалобы пользователей на «синие экраны смерти». К концу 2018 года устранить полностью уязвимости не удалось.

Также 2018 год запомнился вступлением в силу европейского Общего регламента по защите конфиденциальных данных (GDPR). Регуляторы уже оштрафовали первых нарушителей: систему видеонаблюдения в Австрии — на 5 280 евро за нарушения в хранении и обработки сведений; социальную сеть в Германии — на 9,2 млн евро за хранение паролей в незашифрованном виде; больницу в Португалии — на 400 тысяч евро за серьезные нарушения, связанные с медицинскими данными.

Главной киберугрозой года стал фишинг. По сравнению с 2017 годом на 269% увеличилось количество атак с использованием вредоносных веб-адресов, доступ к которым удалось заблокировать. Кроме того, на 82% возросло число заблокированных попыток пользователей с уникальным IP-адресом перейти на фишинговый сайт.

В общей сложности в 2018 году решениями Trend Micro вредоносные URL-адреса в России были заблокированы 6 876 981 раз, в Украине — 1 442 481 раз, в Казахстане — 71 147 раз. Кроме того, в России было зафиксировано 2 922 144 случая с зараженным программным обеспечением, в то время как в Украине — 1 353 474, в Казахстане — 75 002 случая.

Злоумышленники продолжают компрометировать деловую переписку (BEC). Используя метод социальной инженерии, создавая знакомое визуальное оформление и контекст письма, хакерам удается обойти систему безопасности и обмануть пользователя. Так, за 2018 год был зафиксирован рост подобных так на 28%.

Бесфайловые вредоносные программы – еще один инструмент злоумышленников, активность которого была зафиксирована в 2018 году. Этот метод увеличивает шанс остаться незаметными при атаке и соответственно достичь цели. На конец 2018 года было зафиксировано свыше 140 тыс. атак.

Целью злоумышленников стали и офисные программы, которые применяются в компаниях. Среди уязвимостей, раскрытых в 2018 году, 60% случаев было классифицировано как «средний уровень» угроз, что на 3% больше, чем в 2017 году. А число уязвимостей с критическим уровнем опасности снизилось с 25% (2017 год) до 18% (2018 год).

К примеру, в случае с Foxit, решением для работы с PDF-файлами, было зафиксировано наибольшее число уязвимостей — 257, следом идут результаты, обнаруженные в программах для работы с PDF от Adobe — 239, Microsoft — 124, Apple — 66 и Google — 4.

Волна вирусов-вымогателей пошла на спад. Аналитиками Trend Micro отмечено резкое падение их активности на 91%. Однако «вымогатель» WannaCry сохранил свои позиции и остался одной из основных угроз: в 2018 году было обнаружено более 600 тыс кибератак.

В 2018 году достиг очередного пика скрытый майнинг — было зафиксировано более 1 млн случаев, что демонстрирует рост за год на 237%. Увеличилось разнообразие атак в течение года: рекламные платформы, всплывающие объявления, вредоносные расширения браузера и т. д.

2017

Хакеры могут использовать субтитры для взлома миллионов устройств

Check Point объявил в мае 2017 года об обнаружении нового вектора атак, угрожающего миллионам пользователей популярных медиаплееров, включая VLC, Kodi (XBMC), Popcorn Time и Stremio. Создавая вредоносные субтитры, хакеры могут получить управление любыми девайсами, на которых установлены эти медиаплееры. К ним относятся мобильные устройства, ПК и Smart TV.

«Процесс производства субтитров сложен, в нем используется более 25 различных форматов, каждый из которых обладает уникальными функциями и возможностями. Фрагментированная экосистема наряду с ограниченной безопасностью подразумевает наличие множества уязвимостей, что делает ее чрезвычайно привлекательной целью для злоумышленников, — говорит Омри Хершовичи (Omri Herscovici), руководитель команды исследователей уязвимостей, Check Point Software Technologies. — Мы обнаружили, что вредоносные субтитры могут создаваться и доставляться на миллионы устройств автоматически, минуя системы безопасности. В результате хакеры получают полный контроль над зараженными девайсами и данными, которые на них содержатся».

Команда исследователей Check Point обнаружила уязвимости в четырех наиболее популярных медиаплеерах: VLC, Kodi, Popcorn Time и Stremio, — и сообщает о них в соответствии с инструкцией по разглашению информации. Используя уязвимости данных платформ, хакеры получают возможность захватить контроль над устройствами, на которых они установлены.

Субтитры к фильмам и телешоу создаются многими авторами и загружаются в общие онлайн-хранилища, такие как OpenSubtitles.org, где их индексируют и классифицируют. Исследователи Check Point выяснили, что, благодаря манипуляции алгоритмом ранжирования, вредоносные субтитры автоматически скачиваются медиаплеером, позволяя хакеру получить полный контроль над всей цепочкой предоставления субтитров без вовлечения пользователей.

Все четыре компании исправили уязвимости на своих платформах. Stremio и VLC также выпустили новые версии ПО, включающие данные изменения. «Чтобы защитить себя и свести к минимуму риск возможных атак, пользователи должны убедиться, что они обновляют свои медиаплееры до последних версий», — заключил Хершовичи.

Кампании по распространению зловредов на Java

В апреле 2017 года эксперты компании Zscaler отметили резкий рост количества вредоносных инструментов удаленного администрирования на базе Java (jRAT). [3]

Схема выглядит относительно просто: с помощью всевозможных уловок (в первую очередь, социальной инженерии) злоумышленники добиваются, чтобы пользователи открывали вложения к их письмам; эти вложения содержат вредоносные JAR-файлы. Обычно письма выглядят как сообщения от налоговых органов или как заказы каких-либо товаров или услуг. Попав на машину, вредоносный JAR-файл скачивает скрипт на VBS, который сканирует систему на предмет наличия файерволлов и антивирусов. По окончании сканирования JAR-файл записывается в папку Temp и запускается.

Код основного зловреда имеет сложную структуру, в которой за отдельные задачи — например, за соединения с контрольным сервером — отвечают отдельные модули. В код зловреда вписан URL сервера, с которого он мог докачивать дополнительные вредоносные модули. Интересно, что этот же сервер, располагающийся в доменной зоне .ru, в прошлом был замечен в распространении зловреда Loki. К 21 апрелю он неактивен. Вредоносные компоненты по большей части скачиваются c файлообменных ресурсов, таких как Dropbox.

Эксперты ZScaler отметили, что у jRAT-зловредов, которые им удалось перехватить, есть ряд нетипичных особенностей. Файл зловреда трижды зашифрован, программный код снабжен мощной обфускацией. Все это сделано для того, чтобы предотвратить автоматическое обнаружение антивирусами и затруднить ручной или автоматизированный анализ. Кроме того, автор зловреда даже учел разрядность операционной системы: для JAR-файлов предусмотрены 32-битные и 64-битные DLL.

| | Злоумышленники продолжают совершенствовать свои инструменты. Чем больше денег может принести зловред хотя бы теоретически, тем больше усилий его авторы будут прилагать, чтобы обеспечить его скрытность и воспрепятствовать анализу, — говорит Ксения Шилак, директор по продажам компании SEC-Consult Рус. — Самый верный способ для пользователей обезопасить самих себя — не открывать никакие вложения, если они вызывают минимальные подозрения, и не запускать Java на компьютере без особой надобности. | |

2016

Исследование Fortinet

Киберпреступники устанавливают контроль над устройствами

- Устройства IoT чрезвычайно привлекательны для киберпреступников по всему миру. Злоумышленники создают собственные «армии» устройств. Дешевизна организации атак, высочайшая скорость и огромные масштабы — вот основы экосистемы современной киберпреступности[4].

- В 4-м квартале 2016 г. отрасль была дестабилизирована утечкой данных Altaba (ранее Yahoo) и DDoS-атакой на компанию Dyn. В середине квартала рекордные показатели, зафиксированные по результатам обеих атак, были не только превзойдены, но и возросли вдвое.

- Подключенные к Интернету вещей Internet of Things (IoT) устройства, пораженные ботнетом Mirai, инициировали рекордное количество DDoS-атак. После запуска исходного кода Mirai активность ботнета в течение недели возросла в 25 раз. К концу года активность увеличилась в 125 раз.

- Исследование связанной с IoT активности эксплойтов в отношении нескольких категорий устройств показало, что наиболее уязвимыми являются домашние маршрутизаторы и принтеры, однако устройства DVR/NVR быстро опередили маршрутизаторы. Количество пораженных устройств этой категории увеличилось более чем на 6 порядков.

- Большое значение также приобрела проблема вредоносного ПО, поражающего мобильные устройства. Несмотря на то, что этот вид вредоносного ПО занимает лишь 1,7 процента в общем объеме, одна из каждых пяти организаций, сообщивших об атаках с помощью вредоносного ПО, столкнулась с его мобильным вариантом. Практически все эксплойты были разработаны на базе Android. В структуре атак с помощью мобильного вредоносного ПО были выявлены значительные отличия в зависимости от региона: 36 процентов атак приходятся на организации Африки, 23 процента — Азии, 16 процентов — Северной Америки и лишь 8 процентов — Европы. Эти показатели следует учесть при работе с доверенными устройствами в современных корпоративных сетях.

Преобладание крупномасштабных автоматизированных атак

- Взаимосвязь между количеством и распространенностью эксплойтов свидетельствует о повышении степени автоматизации атак и снижении стоимости вредоносного ПО и инструментов распространения, доступных в глубоком Интернете. Организация атак стала проще и дешевле, чем когда-либо.

- Первое место в списке выявленных эксплойтов, представляющих значительную опасность, занял SQL Slammer, главным образом поражающий образовательные учреждения.

- Вторым по распространенности является эксплойт, свидетельствующий о попытках проведения атак на протокол удаленного рабочего стола (RDP) Microsoft методом подбора. Эксплойт запускает 200 запросов RDP каждые 10 секунд, чем объясняется его значительная активность в сетях глобальных организаций.

- Третье место в списке самых распространенных эксплойтов заняла сигнатура, привязанная к уязвимости «Повреждение памяти» диспетчера файлов Windows. С помощью этой сигнатуры злоумышленник может удаленно запустить выполнение произвольного кода внутри уязвимых приложений с помощью файла JPG.

- Наибольшие показатели численности и распространенности продемонстрировали семейства ботнетов H-Worm и ZeroAccess. С помощью обоих ботнетов киберпреступники берут зараженные системы под контроль и похищают данные либо занимаются мошенничеством с рекламными объявлениями и майнингом биткоинов. Наибольшее количество попыток проведения атак с помощью этих двух семейств ботнетов было зафиксировано в технологическом и государственном секторах.

Программы-вымогатели продолжают распространяться

- Независимо от того, в какой отрасли промышленности они применяются, программы-вымогатели заслуживают внимания. Вероятнее всего, эта эффективная технология атак продолжит развитие в рамках концепции «программы-вымогатели как услуги» (RaaS). За счет этого потенциальные преступники, не обладающие соответствующими навыками, могут загрузить инструменты и незамедлительно применить их на практике.

- 36% организаций зафиксировали активность ботнетов, связанную с применением программ-вымогателей. Наибольшую активность продемонстрировал троян TorrentLocker, на третьем месте оказался Locky.

- Широкое распространение получило вредоносное ПО, принадлежащее двум семействам — Nemucod и Agent. 81,4 процента собранных образцов вредоносного ПО относится к этим двум семействам. Как известно, семейство Nemucod связано с программами-вымогателями.

- Программы-вымогатели были выявлены во всех регионах и отраслях, однако наиболее широкое распространение они получили в учреждениях здравоохранения. Это весьма тревожная тенденция: под угрозой находятся данные пациентов, которые по сравнению с другими типами данных отличаются большей длительностью хранения и значимостью, что чревато серьезными последствиями.

Исследование Trend Micro

Рост мошенничества с использованием корпоративной почты

1 марта 2017 года компания Trend Micro Incorporated опубликовала ежегодный отчет о кибербезопасности в мире за 2016 год - «Рекордный год для киберугроз в корпоративном секторе» (2016 Security Roundup: A Record Year for Enterprise Threats).

Основные выводы исследования:

- Рост числа случаев мошенничества с использованием корпоративной почты: наравне с программами-вымогателями, мошенничество с использованием корпоративной почты также оказалось выгодным для киберпреступников – финансовые потери компаний от таких атак по всему миру в 2016 году достигли $140 тыс. Этот вид мошенничества показывает эффективность использования методов социальной инженерии в ходе атак на предприятия.

- Разнообразие уязвимостей: в 2016 году Trend Micro и Zero Day Initiative (ZDI) обнаружили рекордное количество уязвимостей, большинство из которых обнаружено в Adobe Acrobat Reader DC и решении WebAccess от Advantech. Оба приложения широко используются в организациях, в SCADA-системах.

- Набор эксплойтов Angler сдал свои позиции: после ареста 50 киберпреступников, набор эксплойтов Angler стал уходить в тень, пока окончательно не прекратил свое существование. Несмотря на то, что свежим наборам эксплойтов не потребовалось много времени, чтобы занять его место, к концу 2016 года количество уязвимостей, включенных в наборы эксплойтов, сократилось на 71%.

- Банковские трояны и вредоносное программное обеспечение для банкоматов: киберпреступники продолжают использовать вредоносные программы для банкоматов, скимминг и банковские трояны. Однако в последние годы атаки злоумышленников становятся все более разнообразными и позволяют им получить доступ к личной информации и учетным данным пользователей, которые могут быть использованы для проникновения в корпоративную сеть.

- Атака с помощью ботнета Mirai: в октябре 2016 года хакеры воспользовались плохо защищенными устройствами Интернета вещей для DDoS-атаки, в ходе которой использовано ~100 тыс. устройств. В результате, сайты вроде Twitter, Reddit и Spotify стали недоступны на несколько часов.

- Утечка данных пользователей Yahoo: компания пострадала от крупной утечки информации в августе 2013 года – скомпрометировано ~1 млрд учетных записей пользователей. Об инциденте стало известно спустя три месяца после другой утечки, в сентябре 2016 года, в результате которой пострадали еще 500 млн аккаунтов.

- Рост числа программ-вымогателей. Подробнее см. Вирусы-вымогатели (шифровальщики) Ransomware

Прогноз Trend Micro на 2017 год

8 декабря 2016 года стало известно согласно прогнозам Trend Micro Incorporated - в 2017 году размах и глубина атак возрастут, как и разнообразие тактических приемов злоумышленников.

Trend Micro Incorporated опубликовала ежегодный отчет с прогнозами по информационной безопасности на 2017 год «Новый уровень – 8 прогнозов по кибербезопасности на 2017 год» (The Next Tier – 8 Security Predictions for 2017) [5].

| | Раймунд Гинес (Raimund Genes), CTO Trend Micro Следующий год выведет индустрию кибербезопасности на новые рубежи. В 2016 году ландшафт угроз позволил киберпреступникам значительно увеличить разнообразие методов атак и видов атакуемых целей. На наш взгляд, большие изменения в компаниях по всему миру вызовет необходимость соблюдения требований «Акта о защите персональных данных» (General Data Protection Regulation, GDPR). Кроме того, мы прогнозируем появление новых методов атак на крупные корпорации, расширение тактик онлайн-вымогательства, которые будут затрагивать все большее разнообразие устройств, а также применение методов киберпропаганды для манипуляции общественным мнением. | |

В 2016 заметно выросло количество уязвимостей в устройствах Apple, за год было объявлено о пятидесяти из них. При этом в продуктах Adobe эта цифра составила 135, в продуктах Microsoft – 76. Этот заметный сдвиг в сторону Apple в дальнейшем будет усиливаться.

Интернет вещей (Internet of Things, IoT) и Промышленный Интернет вещей (Industrial Internet of Things, IIoT) будут играть все более значимую роль в осуществлении целенаправленных атак в 2017 году.

Такие атаки будут весьма прибыльными из-за повсеместного распространения подключенных устройств, а также благодаря возможности эксплуатировать содержащиеся в них уязвимости и использовать незащищенные корпоративные системы, чтобы нарушать бизнес-процессы в компаниях – как в случае с вредоносным программным обеспечением Mirai. Рост использования мобильных устройств для мониторинга систем управления на производстве и объектах инфраструктуры в сочетании с большим числом уязвимостей, найденных в этих системах, будет представлять реальную угрозу для организаций.

Мошенничество с использованием корпоративной почты (Business Email Compromise, BEC) и взлом бизнес-процессов (Business Process Compromise, BPC) продолжат распространяться, представляя собой простой и эффективный метод корпоративного онлайн-вымогательства. Мошенничество с использованием корпоративной почты, например, может принести злоумышленникам $140 тыс., для этого требуется лишь убедить жертву перевести корпоративные средства на счет мошенников. При этом, для сравнения, взлом системы финансовых транзакций, хоть и требует больших усилий, в результате может принести злоумышленникам намного больше − сумма может доходить до $81 млн.

| | Мы видим, как киберпреступники продолжают приспосабливаться к постоянно меняющемуся технологическому ландшафту. Если в 2016 году наблюдался значительный рост числа новых программ-вымогателей, то сейчас он заметно снизился, поэтому хакеры будут искать новые пути использования уже существующих разновидностей таких программ. Похожим образом, инновации в сфере Интернета вещей позволяют хакерам находить себе другие цели для атак, а изменения в программном обеспечении подталкивают их искать новые уязвимости. Эд Кабрера (Ed Cabrera), Chief Cybersecurity Officer, Trend Micro | |

Прогнозы на 2017 год:

- Рост количества новых семейств программ-вымогателей замедлится и будет достигать порядка 25%, однако их воздействие распространится на устройства Интернета вещей, PoS-терминалы и банкоматы.

- Разработчики не смогут своевременно обеспечить защиту устройств Интернета вещей и Промышленного Интернета вещей от DoS- и других видов атак.

- В продуктах Apple и Adobe будут обнаруживаться все новые уязвимости, которые будут добавлены в наборы эксплойтов.

- Поскольку 46% мирового населения имеет доступ к Интернету, усилится роль киберпропаганды с целью оказания влияния на общественное мнение.

- Пример атаки на центральный банк Бангладеш в начале 2016 года доказывает, что атаки со взломом бизнес-процессов позволяют злоумышленникам получать значительную прибыль. В то же время методы мошенничества с использованием корпоративной почты по-прежнему останутся эффективным методом незаконного обогащения с использованием ничего не подозревающих сотрудников.

- Вступление в силу «Акта по защите персональных данных» (General Data Protection Regulation, GDPR) вызовет изменения в регламентах и административных процедурах, что, в свою очередь окажет серьезное влияние на затраты организаций и потребует от них полного пересмотра процессов обработки данных для соответствия новым требованиям.

- Новые методы проведения целенаправленных атак будут направлены на то, чтобы уклониться от современных технологий обнаружения и совершать атаки на компании в самых разных областях.

Примечания

- ↑ Kaspersky Finds Patch Management Combined With Robust Password Policies Reduces The Risk Of Cyberattacks To Businesses By Up To 60%

- ↑ CISA рассказало об успешных методах атак хакеров

- ↑ Increase in jRAT Campaigns

- ↑ В отчете о всемирном исследовании угроз Fortinet представлены данные, собранные отделом FortiGuard Labs в 4-м квартале 2016 г. Сбор данных осуществлялся в глобальном, региональном, секторальном и организационном масштабах. В центре внимания находились три взаимосвязанных вида угроз: эксплойты-приложения, вредоносное программное обеспечение и ботнеты.

- ↑ The Next Tier – 8 Security Predictions for 2017