Что такое и как работает DDoS-атака

Основная статья: Distributed Denial-of-Service, DDoS (отказ от обслуживания)

Защита от DDoS-атак

Основная статья: Защита от DDoS-атак

DDoS-атаки на банки в России

Основная статья: DDoS-атаки на банки в России

DDoS-атаки на операторов связи в России

Основная статья: DDoS-атаки на операторов связи в России

Национальная система противодействия DDoS-атакам

Основная статья: Национальная система противодействия DDoS-атакам

2025

Число зондирующих DDoS-атак в России выросло за год в 5300 раз

Аналитический центр компании StormWall проанализировал ключевые тенденции, связанные с DDoS-атаками, по итогам 2025 года в России. Об этом компания сообщила 28 января 2026 года. По данным экспертов компании в ТОП-3 самых ярких трендов 2025 года вошли рост зондирующих DDoS-атак, увеличение мощности инцидентов, а также стремительный рост многовекторных DDoS-атак. Также в России вырос объем "ковровых бомбардировок и атак на API. Для анализа были использованы данные клиентов StormWall.

Аналитики компании выявили, что главным трендом 2025 года в России стал взрывной рост зондирующих DDoS-атак, большинство из которых длится не более 15 минут. В 2025 году количество подобных атак увеличилось в 5300 раз по сравнению с 2024 годом. Если в 2024 году таких атак было не более 4%, то в 2025 году их стало 33%. Это указывает на то, что хакеры больше не атакуют многочисленные цели. Теперь они выбирают менее затратный, но более разрушительный подход. Все чаще злоумышленники сначала анализируют инфраструктуру компании и проверяют защиту на прочность, а уже в дальнейшем запускают полномасштабную атаку и гарантированно добиваются необходимого результата. TAdviser Security 100: Крупнейшие ИБ-компании в России + 100 претендентов

Еще один важный тренд 2025 года в России - значительное увеличение мощности DDoS-атак. По данным аналитиков StormWall, средняя мощность инцидентов в 2025 году выросла на 63% по сравнению с 2024 годом (с 71 Гбит/с до 116 Гбит/с). В 2025 году специалисты компании зафиксировали атаку с мощностью до 2,5 Тбит/с. В последнее время с подобными угрозами компания сталкивается все чаще, хотя еще несколько лет назад это было сложно представить. Даже "ковровые бомбардировки" в России теперь достигают 1,3 Тбит/с.

По мнению экспертов StormWall, главным драйвером роста мощности атак по-прежнему является активное развитие ботнетов. Только за последний год объем бот-трафика в России вырос минимум в 1,7 раз. Кроме того, в 2025 году сильно изменилась география источников автоматизированных атак - чаще всего вредоносные запросы на российские организации шли с местных зараженных устройств.

Одной из ключевых тенденций 2025 года является стремительный рост числа многовекторных DDoS-атак. По итогам 2025 года они составили 52% от всех зарегистрированных инцидентов в России. В 2024 году подобных атак было не более 25%. Суть многовекторной атаки в том, что злоумышленник комбинирует векторы атак на разных уровнях модели OSI (L3, L4, L7). Для того, чтобы достичь своей целом киберпреступник может использовать несколько методов - HTTP Flood, DNS-амплификацию, поддельные TCP-сессии). Многовекторные DDoS-атак довольно сложны в обнаружении и отражении. Даже если компания успевает обнаружить и отразить угрозу вовремя, то всегда рискует не заметить другую активность киберпреступников, включая попытки получить доступ к персональным данным и другой конфиденциальной информации.

Помимо этого, в 2025 году хакеры активно использовали тактику "ковровых бомбардировок" из-за ее высокой эффективности. По данным аналитиков StormWall, количество "ковровых бомбардировок" в России в 2025 году выросло на 83% по сравнению с 2024 годом. Атаки на API также были серьезной угрозой для многих российских компаний по итогам 2025 года. Число подобных инцидентов в 2025 году в России увеличилось на 68% по сравнению с 2024 годом.

| | Мы видим, что в 2025 году злоумышленники стали использовать более мощные инструменты для запуска DDoS-атак, а стратегии киберпреступников стали более гибкими и изощренными. Однако, не стоит относиться к данной ситуации слишком пессимистично. Необходимо изменить подход к защите инфраструктуры компании, чтобы в будущем иметь возможность эффективно противостоять современным DDoS-атакам, - отметил Рамиль Хантимиров, CEO и сооснователь StormWall. | |

Количество DDoS-атак в России выросло в 1,8 раз по сравнению с 2024 годом

Компания StormWall проанализировала динамику и природу DDoS-атак, запущенных хакерами на российские компании в 2025 году. По данным экспертов StormWall, в 2025 году количество DDoS-атак в России выросло в 1,8 раз по сравнению с 2024 годом. Наиболее пострадавшими отраслями стали телекоммуникационная сфера, финансовая отрасль и индустрия ритейла, на которые было направлено большинство атак злоумышленников. Для анализа были использованы данные клиентов StormWall. Об этом StormWall сообщила 16 января 2026 года.

Аналитики компании определили, что по итогам 2025 года в России доля DDoS-атак на телеком-сферу составила 34% от общего объема атак, причем основная волна инцидентов была зафиксирована в марте, августе и ноябре 2025 года. Атаки на финансовую отрасль заняли 21% от общего объема инцидентов, а самые крупные всплески атак были зафиксированы в мае, в августе и в декабре прошлого года. Доля DDoS-атак на ритейл составила 16% от общего объема атак, а пиковыми месяцами стали январь, март, август и ноябрь 2025 года во время проведения масштабных распродаж и национальных праздников, а также в период подготовки к школе.

В ходе анализа было также выявлено, что по итогам 2025 года в России DDoS-атаки на развлекательную сферу заняли 12% от общего числа инцидентов, на производственную отрасль - 7%, на образовательную сферу - 5%, на логистическую сферу 3%, на остальные отрасли - 2%. Развлекательная индустрия стабильно входит в ТОП-5 самых атакуемых отраслей России на протяжении нескольких лет. Эта отрасль является одной из наиболее привлекательных для хакеров. Производственная сфера стала важной мишенью для киберпреступников в 2025 году в связи широким использованием интернета вещей на российских предприятиях. Образовательная сфера также регулярно подвергается атакам злоумышленников, начиная с 2020 года, когда началась активная цифровизация образовательных учреждений.

В ТОП-3 отраслей по росту числа атак по итогам 2025 года в России вошли телеком-сфера, финансовая отрасль и развлекательная индустрия. По данным экспертов StormWall, в 2025 году количество DDoS-атак на телеком-компании выросло на 62%, на финансовые организации - на 38%, на развлекательные компании - на 28% по сравнению с 2024 годом. В других отраслях также был выявлен рост количества DDoS-инцидентов. В 2025 году число DDoS-атак выросло на ритейл на 22%, на производственные предприятия - на 19%, на образовательные учреждения - на 17%, на логистические компании на 14% по сравнению с 2024 годом.

| | В 2025 году телеком-сфера по-прежнему оставалась главной целью злоумышленников, как и в 2024 году. Если в 2024 году доля атак на телеком составила 31%, то в 2025 году она достигла уже 34%. Это указывает на то, что интерес хакеров к телеком-индустрии продолжает расти. По нашим прогнозам, в 2026 году киберпреступники продолжат активно атаковать телеком-компании, стремясь к коммерческой выгоде. Учитывая сложившуюся ситуацию, мы рекомендуем телеком-компаниям позаботиться об эффективной защите своих ресурсов с помощью профессиональных решений по защите от DDoS-атак. Это позволит избежать серьезных финансовых и репутационных потерь в будущем, - отметил Рамиль Хантимиров, CEO и сооснователь StormWall. | |

Хостинг-провайдер ESTT пятый день находится под масштабной DDoS-атакой. Сервисы «Вкусно — и точка» и «Много лосося» работают с перебоями

Хостинг-провайдер ESTT подвергается масштабной DDoS-атаке уже пятый день подряд, что привело к сбоям в работе сервисов ресторанной сферы. Кибератака началась 18 июля 2025 года и затронула сайт и приложения сети «Вкусно — и точка», системы автоматизации ресторанов iiko, приложения Cofix и «Суши мастер», а также «Много лосося». Подробнее здесь.

В России введут уголовную ответственность за DDoS-атаки. Минцифры уже подготовило законопроект

Ответственность за проведение DDoS-атак в России может быть закреплена на уровне уголовного законодательства. Соответствующий законопроект с максимальными санкциями до ₽2 млн штрафа или восьми лет лишения свободы разработан Министерством цифрового развития. Об этом стало известно 6 июня 2025 года. Документ подготовлен в рамках второго этапа инициатив по противодействию киберпреступности при участии профильных ИТ-компаний и отраслевых экспертов.

Как пишет «Коммерсантъ», правительство планирует ввести в Уголовный кодекс статью 272.2 «Злостное воздействие на информационную систему, информационно-телекоммуникационную сеть, компьютерную информацию или сеть электросвязи». Документ затронет около десятка федеральных законов и находится на межведомственном согласовании.

Новый состав преступления будет применяться к целенаправленным действиям, приведшим к сбоям в работе цифровых систем. Деяние описывается как «целенаправленное воздействие» на информационные системы, «сопряженное с блокированием или уничтожением компьютерной информации, причинившее значительный ущерб или повлекшее иные тяжкие последствия».

Максимальное наказание по новой статье предусматривает штраф до ₽2 млн, лишение свободы до восьми лет и запрет занимать определенные должности до трех лет. Проект содержит исключение для лиц, которые атаковали ресурсы, «доступ к которым запрещен или ограничен законом» — они ответственность за деяния не несут.

Законопроект разрабатывается по поручению аппарата вице-премьера Дмитрия Григоренко. Чиновники называют новые меры «Антифрод 2.0», который включает несколько десятков инициатив, а также дополнения к Уголовному, Уголовно-процессуальному и Административному кодексам.

Вице-премьер Дмитрий Григоренко заявил 13 мая 2025 года, что целью является создание многоуровневой системы защиты, которая минимизирует риски для граждан и усложнит реализацию мошеннических схем. Первый пакет мер по борьбе с киберпреступностью вступил в силу 1 июня 2025 года.[1]

DDoS-атака на ФНС длится уже больше суток. Ее мощность — 2 млн запросов в секунду

20 мая 2025 года сервисы Федеральной налоговой службы (ФНС) подверглись массированной DDоS-атаке. Ее интенсивность достигает 2 млн запросов в секунду, что негативно сказывается на доступности электронных систем. Подробнее здесь.

Российская компания выявила и нейтрализовала крупнейший DDoS-ботнет

21 мая 2025 года компания Curator, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, сообщила о выявлении и нейтрализации крупнейшего за все время своих наблюдений DDoS-ботнета, состоящего из 4,6 млн устройств. Атака на российскую организацию из сегмента «Государственные ресурсы» была зафиксирована в середине мая 2025 года. Подробнее здесь.

«Мы фиксируем одну из самых массированных атак». В работе системы электронного документооборота Saby Docs произошел сбой

20 мая 2025 года в работе сервиса для создания и обмена электронными документами Saby Docs (СБИС) произошел масштабный сбой. Причиной стала DDoS-атака, из-за которой многие пользователи столкнулись с различными проблемами. Подробнее здесь.

DDoS-атаки ударили по сервисам «Лукойла», телеком-операторов, СБП и госорганов

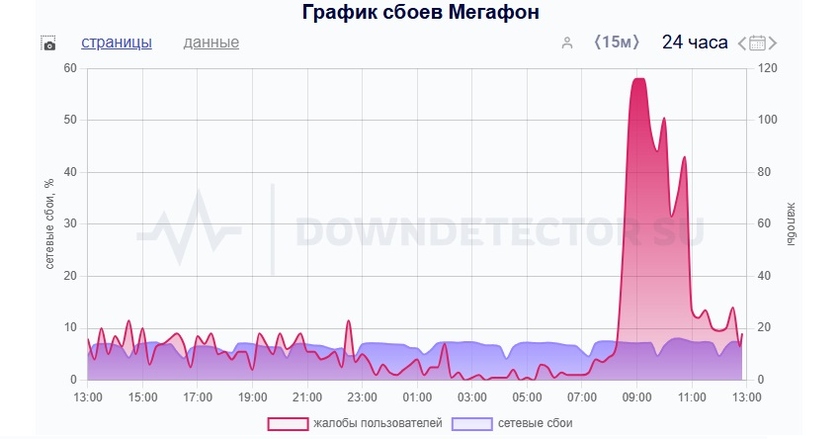

Утром 26 марта сервис Downdetector.su зафиксировал проблемы с работой сайта компании «Лукойл» и увеличение числа жалоб на работу сервисов компании. Речь в жалобах в основном идет об АЗС в Тюмени и Уфе. Сервис фиксирует проблемы в Ханты-Мансийском автономном округе и Республике Коми.

Впрочем, сервис мониторинга сети показывает проблемы с доступом к ресурсам не только компании «Лукойл». Аналогичные сетевые сбои зафиксированы также и у некоторых операторов: «Мегафон», МТС, «ЭР-Телеком», Дом.ру, новосибирского провайдера «Электронный город» и MVNO-оператора «Газпромбанк Мобайл».

График недоступности перечисленных ресурсов, который показывает Downdetector.su, имеет характерные особенности: постоянный фон с кратковременными периодами доступности с периодичностью примерно в 3 часа – этакая «пила». Такой график характерен скорее для DDoS-атаки, чем для внутреннего сбоя. А поскольку такая картина наблюдается по нескольким операторам, то можно говорить о массовой DDoS-атаке, причем в разных регионах России.

Кроме того, фиксируются сбои в работе «Системы быстрых платежей», жалобы на работу которой отображаются и на графиках «Сбера» и «Т-Банка». Здесь ситуация несколько другая – сайты СБП и банков доступны, однако пользователи жалуются на работу их приложений и отдельных функций. Причем жалобы поступают из Санкт-Петербурга и Ленинградской области (6%), Москвы и Подмосковья (4%), Новосибирской и Свердловской областей (по 3%), что говорит о равномерном распределении сообщений и проблемах по всей России.

В то же время в «Промсвязьбанке» обнаружены проблемы как с работой сети, так и с доступом к приложению. Они локализованы в Томской (19%) и Ярославской областях (17%), а также в Чеченской Республике (13%).

При этом полностью недоступен со вчерашнего вечера сайт Федеральной службы по контролю за алкогольным и табачным рынками. Сайт https://fsrar.gov.ru/ выдает ошибку «502 Bad Gateway», что говорит о внутренних проблемах системы, однако жалоб на это достаточно мало. В то же время примерно в таком же режиме (со вечера 25 марта с перерывом в 4 часа ночью) не работает и Единая государственная автоматизированная информационная система учета объема производства и оборота этилового спирта, алкогольной и спиртосодержащей продукции, с помощью которой контролируется продажа алкоголя. И здесь уже жалоб гораздо больше.

2024

Число DDoS-атак в России выросло за год на 45%

DDoS-атаки снова стали одной из наиболее серьезных проблем для бизнеса в России в 2024 году. Аналитики компании StormWall, специализирующейся на защите бизнеса от кибератак, выявили ключевые тренды DDoS-атак в России по итогам 2024 года. Об этом компания сообщила 20 декабря 2024 года.

По данным экспертов StormWall, число атак в России в 2024 году выросло на 45% по сравнению с 2023 годом. В первую очередь, повышение количества атак произошло из-за фоне серьезных геополитических событий в мире, а также из-за обострившейся конкуренции на рынке во второй половине этого года.

Самые сильные всплески атак произошли в марте, мае, июле, сентябре и ноябре 2024 года.

Также эксперты StormWall выявили большой рост мощности DDoS-атак на уровне приложения (L7 по модели OSI). В 2024 году средняя мощность атак на уровне L7 увеличилась в 2 раза по сравнению с 2023 годом. Причина роста легко объяснима. Большая часть жертв в том или ином виде уже имеют защиту от атак на уровне L3/L4, однако подключить защиту от атак L7 сложнее, поскольку она есть не везде. Это позволяет более эффективно достичь отказа в обслуживании как конкретного сайта или приложения, так и всей инфраструктуры при должной мощности атаки.

Еще одним ключевым трендом стал рост устройств в ботнетах, которые используются злоумышленниками для запуска DDoS-атак. Специалисты компании StormWall выявили, что среднее количество устройств в ботнетах в России выросло в 5 раз, увеличившись с 7 тыс устройств в 2023 году до 35 тыс устройств в 2024 году. Ботнеты уже долгое время являются одним из наиболее разрушительных инструментов злоумышленников. Рост количества устройств является пугающей тенденцией, поскольку гигантские ботнеты могут запускать мощнейшие атаки, которые могут нанести огромный вред любой российской компании. Самый большой ботнет, обнаруженный в России в 2024 году, насчитывал больше 100 тысяч взломанных устройств, причем в основном в него входили маршрутизаторы Asus.

В 2024 году хакеры активно использовали передовую тактику "ковровых бомбардировок" при запуске DDoS-атак в России. В течение всего года наблюдался значительный рост подобного типа атак. По данным аналитиков StormWall, в 2024 году "ковровые бомбардировки" выросли на 268% по сравнению с 2023 годом. "Ковровые бомбардировки" нацелены сразу на диапазон адресов или подсетей, которые могут содержать сотни или тысячи IP-адресов назначения. Основной целью таких атак является вывод из строя инфраструктуры. В последнее время хакеры активно применяют данный вид атак из-за высокой эффективности.

Многовекторные DDoS-атаки продолжают оставаться актуальным трендом. В 2024 году количество подобных атак в России увеличилось на 32% по сравнению с 2023 годом. Многовекторные атаки направлены на несколько разных сетевых уровней и элементов инфраструктуры организации. Такой тип атаки является одним из наиболее вредоносных и может причинить большой ущерб организации.

Рост количества DDoS-атак в России составил 53%

Компания Qrator Labs, специализирующаяся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак, 5 декабря 2024 года представила аналитику DDoS- и бот-атак за 2024 год.

DDoS-атаки на транспортном и сетевом уровне (L3/L4)

По информации компании, рост общего числа зафиксированных в России DDoS-атак в 2024 году: по сравнению с 2023 годом вырос на 53%. В 2024 году наибольшее количество зафиксированных L3/L4 DDoS-атак пришлось на сегменты "Финтех" (39,6%) и "Электронная коммерция" (35,7%). Вместе эти два сегмента отвечают за 75% от всех обнаруженных Qrator Labs атак на транспортном и сетевом уровне. Также в пятерку наиболее атакованных секторов попали "Медиа" (5,6%), "Онлайн-ставки" (5,1%) и "ИТ и Телеком" (4,5%). На перечисленные топ-5 сегментов пришлось 90% от всех зарегистрированных атак.

Если использовать более детальную сегментацию, то наиболее часто в 2024 году атаковали "Банки" (27%), "Онлайн-ритейл" (22,4%) и "Электронные доски объявлений" (12,2%). За ними с большим отрывом следуют "Микрофинансовые организации" (6,9%), "Медиа, ТВ, радио и блогеры" (5,2%) и "Онлайн-букмекеры" (5,1%).

По сравнению с 2023 годом доля микросегмента "Банки" осталась почти без изменений. При этом стремительно выросло количество атак на микросегменты "Онлайн-ритейл", "Микрофинансовые организации" и "Онлайн-букмекеры".

Самая длительная атака 2024 года продолжалась почти 464 часа, то есть более 19 дней (в несколько раз больше, чем рекорд 2023 года — около 72 часов). Данная атака произошла в первом квартале и была направлена на сегмент "Электронная коммерция". Мультивекторные атаки в 2024 году отвечали за 14,6% от всех зафиксированных L3/L4 DDoS-атак — это примерно на 8% больше, чем в 2023.

DDoS-атаки на уровне приложений (L7)

По количеству DDoS-атак на уровне приложений в 2024 году, как и годом ранее, лидировал сегмент "Финтех". Причем его доля по сравнению с 2023 годом значительно выросла: с 31,6% до 51,3% — теперь один только этот сегмент отвечает более чем за половину L7 DDoS-атак.

На втором месте "Электронная коммерция" (18,9%) — доля этого сегмента напротив, упала почти на треть по сравнению с 2023 годом. Далее следуют сегменты "ИТ и Телеком" (8,9%), "Образовательные технологии" и "Медиа" (оба по 5,2%). Среди микросегментов в первую очередь следует подчеркнуть стремительный рост количества атак на "Банки" — их доля выросла почти в три раза, с 10,6% в 2023 году до 31,2% в 2024 году.

Доля второго по количеству атак микросегмента, "Онлайн-ритейл" (10,6%) почти не изменилась по сравнению с 2023 годом. Микросегменты "Платежные системы" (7,4%) и "Программное обеспечение" (5,7%) стали атаковать заметно реже. Замыкает пятерку наиболее атакуемых секторов "Онлайн-страхование" (5,1%).

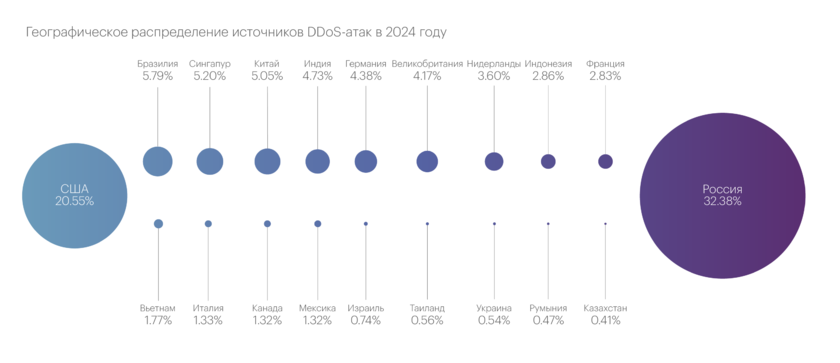

Страны-источники DDoS-атак

В списке стран, которые чаще всего служили источниками DDoS-атак, в 2024 году произошли небольшие изменения по сравнению с 2023 годом. На первых двух местах по-прежнему находятся Россия (32,4%) и США (20,6%). Однако Китай, который достаточно долго стабильно занимал третье место, начиная со второго квартала покинул топ-3. Его место по итогам года заняла Бразилия (5,8%).

Также в топ-10 источников вредоносного трафика в 2024 году вошли Сингапур (5,2%), Китай (5,1%), Индия (4,7%), Германия (4,4%), Великобритания (4,2%), Нидерланды (3,6%) и Индонезия (2,9%).

Крупнейший ботнет

Крупнейший ботнет 2024 года был обнаружен в четвертом квартале. На пике атаки в ней были задействованы 227 тысяч устройств. Это на 67% больше, чем в крупнейшем ботнете 2023 года.

Данный ботнет атаковал микросегмент "Банки", причем атака проходила в несколько этапов. В первой волне (19 ноября 2024 года) приняли участие около 165 тысяч устройств. Через несколько дней (23 ноября 2024 года) произошла вторая, самая серьезная волна атаки, в которой были задействованы более 227 тысяч ботов. Третий этап атаки (26 ноября 2024 года) был значительно слабее первых двух, в нем принимало участие лишь 69 тысяч устройств.

Что касается географического распределения, данный ботнет состоял преимущественно из устройств в Бразилии (77,4%), Вьетнаме (5,7%), Аргентине (1,7%), России (1,3%) и Эквадоре (1,1%).

Статистика защиты от ботов

В 2024 году количество заблокированных запросов ботов выросло на 30% по сравнению с 2023 годом. В среднем в месяц блокировали 1,69 миллиарда таких запросов против 1,3 миллиарда в 2023 году.

Наибольшее число атак ботов в этом 2024 пришлось на сегменты "Онлайн-ритейл" (36,2% от всей бот-активности), "Онлайн-букмекеры" (16%), "Онлайн-аптеки" (7,3%) и "Недвижимость" (5,1%) и "Банки" (1%). В совокупности эти пять категорий отвечают примерно за две трети всех зафиксированных нами атак ботов.

Наиболее масштабная бот-атака 2024 года наблюдалась 2 марта 2024 года — она была нацелена на сегмент "Онлайн-букмекеры". Во время этой атаки были заблокированы 22 258 587 бот-запроса.

Самая быстрая бот-атака 2024 года также была нацелена на сегмент "Онлайн-букмекеры". Она произошла 19 февраля 2024 года и ее скорость в пике достигала 79 300 запросов в секунду. Распределение ботов по типам было следующим: основная доля приходится на скриптовых ботов (67,5%). На втором месте API-боты (27,1%), на третьем — браузерные боты (5,4%).

Прогнозы на 2025 год:

- Один из важных трендов – это использование злоумышленниками огромных ботнетов, состоящих из сотен тысяч устройств из развивающихся стран. Продолжится рост мощности этих ботнетов для генерации паразитного трафика. Как из-за роста количества входящих в них устройств, так и потому, что подключение к интернету у этих устройств из года в год становится лучше.

- Увеличение продолжительности атак – «бесконечный DDoS». В современных условиях, когда устройства стали достаточно мощными, их общее количество увеличилось, а полоса пропускания выросла, атакующие могут экономно расходовать ресурсы устройств, но все равно добиваться серьезного объема паразитного трафика за счет того, что в ботнет входят сотни тысяч девайсов. Поэтому получается, что такой ботнет — это не просто бесплатный, а бесконечный ресурс.

- Хайп вокруг ИИ-кибербезопасности сменится скепсисом: окончательно созреет разочарование в ИИ-инструментах, на которые возлагались большие надежды в 2023-2024 годах.

- Хактивисты, возможно, нацелятся на крупных провайдеров и поставщиков облачных ИТ-решений, увеличивая площадь ущерба. Не исключена коммерциализация полученного опыта.

- В 2025 году можно ожидать значительного роста атак мошенников и вымогателей на физических лиц с использованием дипфейков и прочих генеративных инструментов.

- Доля атак на онлайн-ритейл в общей бот-активности продолжит расти в 2025.

- Использование ИИ в организации бот-атак пока останется ограниченным.

- Атаки на сегмент "Онлайн-ставки" имеют характер всплесков, принимая рекордные значения в отдельные периоды. При этом бот-активность в "Онлайн-ритейле" и других сегментах идет высоким, но постоянным фоном. Такая ситуация сохранится и в 2025.

- Помимо развития алгоритмов детектирования и блокировки ботов, онлайн-ресурсы продолжат убирать публично доступный контент и прятать его от неавторизованных пользователей, стремясь получить как можно больше информации о них.

ИТ-инфраструктура МИД РФ подверглась DDoS-атакам: Сервисы и сайты не работают

23 октября 2024 года стало известно о том, что ИТ-инфраструктура Министерства иностранных дел (МИД) России подверглась массированной DDoS-атаке. В результате, нарушена работа сайтов и сервисов ведомства. Подробнее здесь.

DDoS-атаки на Роскомнадзор. Их мощность достигала 579 Гбит/с

В октябре 2024 года Роскомнадзор зафиксировал массивные DDoS-атаки на свою инфраструктуру. Их мощность достигала 579 Гбит/с. Подробнее здесь.

ВГТРК подверглась «беспрецедентной хакерской атаке». Онлайн-вещание и сервисы не работают

7 октября 2024 года стало известно о том, что Всероссийская государственная телевизионная и радиовещательная компания (ВГТРК) подверглась массированной хакерской атаке. Онлайн-вещание и внутренние сервисы не работают, а на восстановление систем может потребоваться очень много времени в связи с уничтожением данных. Подробнее здесь.

Rutube столкнулся с крупнейшей DDoS-атакой за два года

6 сентября 2024 года российский онлайн-сервис для хостинга и просмотра видео Rutube сообщил о массированной DDoS-атаке на свою инфраструктуру. Пользователи в различных регионах РФ жалуются на проблемы с доступом к платформе. Подробнее здесь.

DDoS-атака на региональные сервисы Курской области

8 августа 2024 года на региональные сервисы Курской области обрушилась массированная DDoS-атака. Она велась с IP-адресов Германии и Британии, а последствиями стала временная недоступность многих ИТ-систем.

Как сообщает Минцифры России, цель злоумышленников заключалась в том, чтобы сорвать процесс предоставления социально значимых услуг. При пропускной способности в 1 Гбит/с количество вредоносного трафика достигало 25 Гбит/с. Нагрузка на сервисы в пиковые периоды варьировалась от 35 тыс. до 105 тыс. запросов в секунду на каждый адрес сети.

| | Интернет-ресурсы Курской области подверглись массированной DDoS-атаке. В результате многие сервисы вышли из строя и временно недоступны, — говорится в заявлении регионального Министерства цифрового развития и связи. | |

Специалисты, как сообщается, прикладывают все усилия, чтобы в кратчайшие сроки восстановить работоспособность ресурсов Администрации Курской области. Отмечается, что нанести ущерб инфраструктуре электронного правительства и получить доступ к персональным данным пользователей киберпреступникам не удалось. В Минцифры заявляют, что вся информация «надежно защищена», а атаки «оперативно отражаются».

Ранее правительство Курской области предупредило местных жителей о распространении фейковых материалов в интернете. В частности, появился фальсифицированный видеоролик, в котором врио губернатора Алексей Смирнов якобы призывал мужчин вступать в ополчение. Этот ролик, как отмечает «Парламентская газета», смонтировали украинские спецслужбы, воспользовавшись технологиями искусственного интеллекта для замены звука. На самом деле Смирнов «информировал земляков об обстановке возле границы и призывал соблюдать меры предосторожности во время тревоги».[2]

На НСПК обрушилась DDoS-атака. СБП не работает

20 июня 2024 года Национальная система платежных карт (НСПК, оператор карт «Мир») столкнулась с DDoS-атакой, из-за которой произошел сбой в работе банков. В частности, пользователи столкнулись с проблемами при использовании Системы быстрых платежей (СБП). Подробнее здесь.

300 компаний в России за два дня подверглись DDoS-атакам мощностью 600 Гбит/с

В начале июня 2024 года участились кибератаки на российские ИТ-ресурсы. Как сообщил генеральный директор группы компаний «Солар» Игорь Ляпунов, за два дня массированным попыткам DDoS-атак подверглись более 300 компаний и организаций, находящихся под защитой «Солар», а также ресурсы «Ростелекома».

Мощность кибератак достигала 600 Гбит/с на канальном уровне и 700 тысяч запросов в секунду на прикладном уровне, привел данные Ляпунов. Такие масштабы создают колоссальную нагрузку на ИТ-инфраструктуру и способны полностью парализовать работу интернет-ресурсов организаций.

В компании «Солар» указали на особую изощренность новой волны киберударов. Злоумышленники применяют комбинированные методы атак, ранее не использовавшиеся при таком масштабе. Кроме того, хакеры постоянно меняют векторы и цели воздействия – в среднем каждые 1-1,5 часа, что существенно затрудняет организацию защитных мер.

Ляпунов рассказал, что в «Солар» уже приступили к усилению мер кибербезопасности в связи с резким ростом хакерской активности. Компания обладает существенным опытом борьбы с DDoS-атаками – в 2023 году ей удалось отразить серию мощнейших киберударов, в том числе на онлайн-трансляцию выступления Президента России. Тогда вредоносные воздействия велись с сотен тысяч IP-адресов единовременно.

Ляпунов убежден, что учитывая обострение политической ситуации, в 2024 году противостояние с киберпреступниками будет намного более жестким. Наблюдаемый всплеск атак на значимые российские инфраструктуры лишь подтверждает эти прогнозы.

По данным «Ростелекома», с января по май 2024 года компания зафиксировала порядка 265 тысяч случаев DDoS-атак на российские организации. Это составляет около 90% от показателя за весь 2023 год. Лидером по числу инцидентов остается Москва с 107 тысячами зафиксированных атак. Серьезный всплеск хакерской активности, по информации экспертов, связан с важными политическими событиями первой половины 2024 года, включая выборы Президента РФ. В целом, нынешняя волна кибератак представляет серьезную угрозу и требует от организаций повышенного внимания к обеспечению защищенности интернет-ресурсов и ИТ-инфраструктуры.[3]

ФТС сообщила о проблемах информобмена с участниками ВЭД из-за DDoS-атаки

3 июня 2024 года Федеральная таможенная служба (ФТС) сообщила о массированной DDoS-атаке на операторов связи. Из-за этого был нарушен информационный обмен с участниками внешнеэкономической деятельности (ВЭД).

Как отмечается в Telegram-канале ФТС, в связи со сбоями специалистам ведомства и операторов пришлось проводить восстановительные работы. Вместе с тем Центр мониторинга и управления сетью связи общего пользования Роскомнадзора (ЦМУ ССОП) уведомил о том, что 3 июня 2024-го возникли проблемы в работе ряда российских государственных сайтов.

| | ЦМУ ССОП фиксирует частичную недоступность некоторых государственных сайтов. Предварительная причина — сбой на одном из участков магистральной сети связи. Проводится анализ, — говорится в официальном сообщении центра. | |

По информации газеты «Коммерсантъ», нарушен доступ к сайтам Министерства финансов, правительства России, Министерства внутренних дел, Министерства юстиции, Министерства промышленности и торговли, Министерства информационных технологий и связи, Министерства образования и науки, а также Министерства по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий.

Эксперты Positive Technologies отмечают, что на фоне ухудшившейся геополитической обстановки растет количество кибератак на организации. Причем государственные учреждения лидируют по числу инцидентов. Среди всех реализованных успешных атак на организации в 2023 году 15% пришлось именно на государственный сектор. На рост количества кибератак значительно повлияло и расширение теневого рынка: появляются и открыто распространяются новые инструменты для эксплуатации уязвимостей и для проведения DDoS-атак. Количество утечек информации из организаций выросло с 47% в 2022 году до 56% в 2023-м.[4]

Зарубежные хакеры научились совершать DDoS-атаки на российские компании через устройства в РФ

Зарубежные хакеры научились совершать кибератаки на российские государственные и коммерческие организации через устройства в РФ. Об этом свидетельствуют обнародованные в середине февраля 2024 года данные компании Qrator Labs, специализирующейся на обеспечении доступности интернет-ресурсов и нейтрализации DDoS-атак.

Как пишет «Коммерсантъ» со ссылкой на материалы Qrator Labs, злоумышленники теперь могут обходить блокировки по GeoIP (блокировка трафика по его географическому происхождению) и генерировать кибератаки локальными источниками, близкими к региону жертв. Атаки все еще реализуются издалека, но с использованием устройств в России, пояснили эксперты. По их словам, хакеры используют «серые прокси-серверы, размещенные в России». В таком качестве, например, может использоваться взломанное сетевое оборудование домашнего интернета и хостингов, а также мобильные гаджеты.

В DDoS-Guard рассказали изданию, что атакующие запросы в половине случаев поступают с российских IP-адресов, остальные — из Китая, Индонезии или США. Блокировка IP-адресов по местоположению помогает ограничивать доступ к ресурсам, работа которых за пределами определенных регионов не предполагается, считает руководитель направления защиты на уровне веб-приложений в DDoS-Guard Дмитрий Никонов.

Возможность аренды недорогих мощностей у российских структур делает атаки дешевле для злоумышленников, отмечает гендиректор хостинг-провайдера RUVDS Никита Цаплин. В компании увидели рост спроса на самые недорогие виртуальные серверы. По мнению источника издания в телекоммуникационной отрасли, ситуация может привести к введению ответственности хостинг-провайдеров за использование их мощностей в противоправных целях.[5]

2023

Снижение числа DDoS-атак на российские компании в 3 раза

Количество DDoS-атак на российские организации в 2023 году снизилось практически в три раза по сравнению с 2022-м. Однако в целом их число, как и прежде, остается достаточно высоким. Об этом говорится в исследовании «Центра стратегических разработок», с результатами которого TAdviser ознакомился в середине ноября 2024 года.

В отчете сказано, что в 2023 году на фоне сформировавшейся геополитической обстановки продолжились интенсивные атаки на ИТ-инфраструктуру российских организаций. При этом число подозрений на инцидент информационной безопасности увеличилось более чем на 60% — до 1,5 млн событий.

По данным компании StormWall, в 2023-м произошел значительный всплеск мультивекторных DDoS-атак на российские организации: количество таких инцидентов увеличилось на 78% по сравнению с предыдущим годом. Подобные нападения направлены на несколько разных сетевых уровней и элементов инфраструктуры предприятия, что позволяет злоумышленникам добиться максимальной эффективности. Одним из трендов 2023 года в России стало использование смешанных ботнетов, состоящих из нескольких вредоносных программ. Кроме того, зафиксировано больше DDoS-атак для прикрытия других вредоносных активностей. Продолжился рост числа DDoS-атак политически мотивированных хактивистов на ключевые отрасли России.

Как отмечает Роскомнадзор, наиболее длительная DDoS-атака, зафиксированная ведомством в 2023 году, продолжалась 23 часа 58 минут. В целом, как отмечается, после начала специальной операции интенсивность DDoS-нападений на ресурсы российских организаций существенно увеличилась. В ответ на эти вызовы Роскомнадзор создал Национальную систему противодействия DDoS-атакам. Она обеспечивает дополнительную защиту ресурсов российского сегмента интернета с использованием возможностей технических средств противодействия угрозам (ТСПУ). Система способна отражать атаки мощностью 133,5 Тбит/с.[6]

Почти половина крупных компаний уязвимы для DDoS-атак на уровне L7

Компания StormWall провела очередное исследование по наличию профессиональной защиты от DDoS-атак среди российских компаний. Эксперты StormWall проанализировали данные компаний, которые входят в ТОП-100 по выручке по итогам 2023 года. Об этом StormWall сообщил 9 апреля 2024 года. В результате исследования выяснилось, что все организации из данного списка используют какие-либо решения для отражения DDoS-атак на уровне L3-L4 (сетевой и транспортный уровни модели OSI), например, применяют защиту от провайдера или от хостинга, но ситуация с защитой на других уровнях стала еще хуже, чем ранее. Подробнее здесь.

37% DDoS-атак пришлось на финансовый сектор

Около 37% DDoS-атак в России за 2023 год пришлось на финансовый сектор. Об этом 14 февраля 2024 года сообщили в ИБ-компании Qrator Labs. По ее данным, в пятерку отраслей, столкнувшихся с наибольшим количеством DDoS-атак, также вошли:

- электронная коммерция (24,95% от общего количества кибернападений в 2023 году);

- образовательные технологии (9,86%);

- онлайн-игры (7,34%);

- ИТ и телеком (6,01%).

Среди сегментов основной целью злоумышленников в 2023 году были банки – 28,31%. Кредитные организации традиционно подвергаются атакам в периоды активного продвижения сезонных банковских продуктов – кредитов и вкладов. В топ-5 также вошли электронные доски объявлений (15,04%), образовательные платформы (9,57%), онлайн-магазины (8%) и платежные системы (7,05%).

Как отмечают эксперты, на протяжении 2023 года доля онлайн-ритейла в общем количестве бот-активности возрастала, увеличившись с 16% до почти 30%. Это связано в первую очередь с ростом интереса ботоводов к данной сфере и повышением общего фона бот-активности. Кроме того, ИИ-боты активнее всего перебирают именно сферу ритейла, поскольку больше всего интересного контента для них сосредоточено именно там, говорится в исследовании Qrator Labs.

Из него также следует, что средняя продолжительность DDoS-атак по итогам 2023 года составила 1,3 часа. В четвертом квартале 2023 года в России было заблокировано 22,3 млн IP-адресов, с которых осуществлялись DDoS-атаки, что соответствует 42% от общего количества в мире. В первую тройку вновь вошли США и Китай с 6,23 (11,76%) и 2,65 (5%) млн блокировок соответственно.

По словам гендиректора Qrator Labs Дмитрия Ткачева, 2023 год стал знаковым с точки зрения атак на уровне приложений. Атаки стали более точечными и хорошо подготовленными, отметил он.

Главные тенденции DDoS-атак

В январе 2024 года компания DDoS-Guard представила главные тенденции DDoS-атак.

Эксперты DDoS-Guard выделяют многократный рост пиковых значений, плавный переход с хактивизма на «коммерческие» атаки, распределенность целей и фокусировку на поддоменах.

Также изучили данные, которыми делились коллеги по индустрии, и DDoS-Guard предлагает с помощью подробного обзора и сопутствующей информации составить картину мира кибербезопасности за 2023 год.

Количество атак, их мощность продолжают расти, а к концу 2023 года зафиксирован максимальный наплыв, он пришелся на ноябрь-декабрь. Связывают это с ростом сезонной активности злоумышленников в период больших распродаж. Кроме того, осенью вырос объем клиентского трафика, который проходит через сеть фильтрации DDoS-Guard. Больше клиентов под защитой — больше атак наблюдается и успешно отражается.

В первом полугодии 2023 злоумышленники столкнулись с кризисом: многие провайдеры защиты позволяют владельцам ресурсов включить геоблокировку и полностью срезать все запросы с любых стран, кроме России. Атакующие быстро нашли решение в виде аренды виртуальных серверов на территории РФ, с которых можно совершать атаки, так как запросы из РФ не блокируются. Но чтобы собрать достаточное количество ресурсов для внушительной волны вредоносного трафика — придется арендовать много серверов, а это влечет за собой серьезные финансовые затраты, на которые будут готовы далеко не все атакующие.

Однако в атаках стабильно стало участвовать больше устройств. Часть из них, как показывает анализ, относится к Интернету вещей (IoT): телевизоры, точки доступа, камеры наблюдения. Здесь тенденция вовлечения подобных устройств в ботнеты стабильно сохраняется в течение последних лет.

Преобладают DDoS-атаки на уровне приложений. Количество атак по протоколам HTTP/HTTPS в 4 раза превышает остальные. При этом такие типы, как NTP amplification, DNS amplification практически полностью исчезли с радаров.

| | Политически мотивированные атаки уходят как тренд. Началась эпоха возрождения для «коммерческих» атак — DDoS используют как один из наиболее доступных инструментов, чтобы быстро вывести конкурента из игры. Это не обязательно означает заказ в рамках конкурентной борьбы между гигантами индустрии — жертвой мощнейшей атаки в 22,9 млн запросов в секунду (rps), стала небольшая региональная компания по доставке еды, — отметил Дмитрий Никонов, руководитель направления защиты на уровне веб-приложений в DDoS-Guard. | |

Злоумышленники стали избегать сайты, использующие сервисы защиты от DDoS. Обнаружив, что атака неэффективна, они перенаправляют свои усилия на веб-ресурсы без защиты. Однако, как только владелец сайта решает, что ему больше ничего не угрожает, атакующие возобновляют вредоносную активность. Видна тенденция повторных атак с перерывом 1-2 месяца. Такое «затишье» может означать тщательную подготовку к мощной атаке на защищаемый сайт с целью максимально повысить шансы нанести ущерб.

Практически с самого начала года наблюдаются всплески трафика, достигавшие в пике миллионы запросов в секунду. Средняя мощность стала равна пиковым атакам 2022 и продолжает расти. Любопытно, что ранее длительность таких всплесков исчислялась минутами, а теперь они отличаются краткосрочностью — не более нескольких секунд.

10 лет назад крупнейшие атаки достигали 2-3 млн запросов в секунду. Если тогда жертвами становились только такие гиганты, как Youtube, теперь эти объёмы отправляются в адрес рядовых сайтов.

В феврале 2023 была нейтрализована DDoS-атака с пиковой мощностью 2,8 млн запросов в секунду на небольшой веб-ресурс, посвященный видеоиграм. Длительность атаки составила около 10 минут, в потоке вредоносного трафика участвовали 2 500 уникальных IP-адресов.

С точки зрения волюметрических показателей, объем небольшой — всего 6 Гбит/с. Но с точки зрения количества запросов — это колоссальная нагрузка, с которой сайт без защиты самостоятельно бы не справился. Система фильтрации DDoS-Guard подавила атаку, благодаря чему сайт клиента продолжил работу в штатном режиме.

На верхнем графике видно, что количество атакующих запросов (Blocked requests max = 2,82 mrps) настолько превышает долю легитимного трафика, что даже в пике легитимные запросы практически незаметны (Requests max = 1,7 krps).

Нижний график показывает, что при этом всплеск входящего трафика (Rx) с пиком в 6,3 Гбит/с не оказывает влияния на легитимных пользователей защищаемого ресурса. Объем исходящего трафика (Tx) сохраняется на уровне в 240 Мбит/с, а пиковое значение составляет лишь 286 Мбит/с.

Из 2022 в 2023 год перешла тенденция к атакам на служебные (корпоративные) сервисы с целью парализовать реальную работу компаний. Каких-либо предпосылок для изменения ситуации не наблюдается — в компании ожидают, что популярность этого тренда сохранится и в течение 2024 года.

Участились случаи, когда в качестве цели атаки выступает не конкретный домен-два, а все поддомены веб-ресурса. В качестве примера здесь можно привести ситуацию, когда у сайта есть подразделения по городам: zelenograd.example.com, podolsk.example.com и так далее. Обычно расчёт делается на то, что все домены в реальности обслуживаются в одном месте, а фильтровать атаку на множество поддоменов для их владельцев и администраторов бывает затруднительно.

В качестве еще одного паттерна выступает атака на ресурсы, находящиеся в рамках одной подсети. Вероятно, целью здесь является массовое выведение из строя всей инфраструктуры жертвы. В основном такие атаки направлены в адрес крупных компаний с большим количеством сайтов и сетей.

По-прежнему превалируют краткосрочные всплески трафика — до 20 минут. Однако «жемчужина» встречается именно среди длительных атак: В течение непрерывного 19-часового периода к атакуемому ресурсу было совершено 13,8 млрд вредоносных запросов. По итогам 2023 года это рекордное значение.

Для сравнения, в 2022 году максимальное количество запросов в рамках одной атаки едва превышало 2 млрд. В первом квартале 2023 — составляло менее 1 млрд.

Осенью было небольшое смещение фокуса в пользу атак длительностью более 24 часов — их число выросло в 2,5 раза по сравнению со вторым кварталом 2023. Покажем динамику непрерывной атаки продолжительностью 48 часов 36 минут, которую зафиксировала система защиты DDoS-Guard.

В начале видна яркая картина: флуд по протоколам TCP и UDP в сочетании с атакой фрагментированными IP-пакетами. Атака непрерывна, и фрагментированные IP-пакеты составляют ее основную массу — 70%. На вторые сутки объем вредоносного трафика достигает 1,9 Гбит/с. Это далеко не рекордное значение, но с учетом общей продолжительности атаки такие всплески могут окончательно истощить ресурсы жертвы.

В первом квартале 2023 года больше всех страдали небольшие региональные СМИ, онлайн-кинотеатры и игровые серверы. Сайты СМИ несколько месяцев лидировали по популярности у атакующих, однако в итоге уступили первенство развлекательным сервисам. По сравнению с 2022 годом такие онлайн-ресурсы получили в два раза больше атак.

Повышенная активность атак обрушилась на ИТ-компании, которые предоставляют услуги информационной безопасности и разрабатывают цифровые продукты. Операторы связи заняли третье место в «хит-параде» наиболее атакуемых проектов.

Есть тенденция к росту вредоносной активности в период сдачи квартальной отчетности, когда основной целью злоумышленников является затруднение или невозможность проводить прогнозируемые бюрократические процедуры. Под удар попадали организации, которые занимаются сопровождением компаний в бухгалтерской сфере. Атаки на финансовый сектор были особенно заметны во время важных публичных экономических заявлений, например, о повышении ключевой ставки.

Особый интерес у атакующих вызвала сфера путешествий: количество атак на сервисы по покупке билетов, бронирования отелей и т.д. в три раза превышает показатели 2022 года.

Также более чем в три раза выросло количество атак на сайты аптек, медицинских центров, лабораторий и других организаций, работающих в сфере здоровья. DDoS-атаки на такого рода ресурсы нередко становятся прикрытием для попытки заполучить конфиденциальные данные пациентов и другую информацию.

В компании следят за отчетами, которые выпускают другие провайдеры защиты, и сопоставляем их со своими наблюдениями — так получается более полная картина событий в среде защиты от кибератак.

1 квартал

В Stormwall отметили резкий прирост DDoS-атак на сектор промышленности. В первом квартале 2023 года больше всех пострадали финансовые сервисы — на них пришлось 32% атак, а за год число возросло на 62%.

Эксперты Positive Technologies считают, что количество успешных кибератак на финансовый сектор растет каждый год: так в первые три квартала 2023 года доля вредоносных воздействий составила 9% от от общего количества успешных атак на организации. Также отмечают вдвое больше уникальных киберинцидентов по сравнению с 2022 годом. Прогнозы аналитиков говорят о сохранении пристального внимания преступников к экономической отрасли.

2 квартал

Во втором квартале 2023 года векторы атак изменились, и злоумышленники сконцентрировались на эксплуатации уязвимостей. Тенденцию зафиксировали в Ростелеком-Солар: ее связывают с массовым переходом компаний на отечественное ПО, которое стали активно атаковать хакеры. Специалисты заметили, что действия злоумышленников стали более высокопрофессиональными и точечными.

3 квартал

Qrator Labs третий год подряд отмечают динамичный рост DDoS-атак на протокол UDP. Динамика за период 2021-2023 гг показывает изменения средних показателей с 29,31% до 51,45%. Эксперты считают, что это может быть связано с летним сезоном в ряде сегментов бизнеса.

В третьем квартале снизились количество и мощность адресных DDoS-атак на конкретные организации. Злоумышленники сосредоточились на массовых атаках, — следует из данных отчетов сервиса Ростелеком-Солар. Также специалисты зафиксировали самую длительную атаку, которая продолжалась 9 месяцев.

По результатам аналитического исследования ГК «Гарда» чаще всего атакам в третьем квартале подвергались сферы телеком и транспорта. Наибольший объем атак пришелся на сети телеком-операторов, за ними идут ресурсы авиаперевозчиков и системы бронирования Ж/Д.

В 2023 году явно прослеживался тренд, который перешел из 2022 — рост количества атак при снижении их продолжительности. По данным Qrator Labs, средняя продолжительность атак уменьшилась на 29,15% по сравнению с 2022 годом.

Еще одним глобальным трендом 2023 года можно назвать рост количества многовекторных атак. Согласно отчету Stormwall они возросли сразу на 108%. Большая часть приходится на хакерские группировки, которые спонсируют государства. Их отличает более профессиональный подход и доступ к высокотехнологичным инструментам.

DDoS-атаки стали более продуманными, хакеры тщательнее выбирают своих жертв. Раньше они направляли массовые атаки на сайты определенной тематики, например СМИ, без анализа защищенности. Теперь они проверяют наличие защиты и ее устойчивость. Это многократно повышает шансы вывести сайт из строя и не тратить ресурсы впустую.

Злоумышленники пробуют разные подходы, разрабатывают новые механизмы атак. Не все из них эффективны, но отдельные практики в организацию новых угроз попадают. Какого-то однозначного выделенного источника атак нет — достаточно равномерно используется инфраструктура по всему миру, ботнеты растут за счет умных устройств и недорогих серверов.

DDoS-Guard внимательно следит за трендами и развивает свои технологии, чтобы средства защиты всегда оставались актуальными.

Эксперты прогнозируют, что в 2024 году мир ждет волна крупных утечек данных, а также повышение активности вымогателей и хактивистов. Ожидается усложнение атак, многовекторность и увеличение мощности. Тенденция атак на отрасли, которым особенно важна стабильная работа ресурсов в определенный период времени, с высокой вероятностью сохранится.

Центр Роскомнадзора за год заблокировал 185 массированных DDoS-атак

В течение 2023 года специалисты подведомственного Роскомнадзору Центра мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) отразили 185 массированных DDoS-атак. Кроме того, были заблокированы 4222 фишинговых ресурса и 48 сайтов, через которые распространялось вредоносное ПО. Об этом говорится в отчете ЦМУ ССОП, опубликованном 24 января 2024 года.

В 2023-м были выявлены и устранены 9598 нарушений маршрутизации трафика. Специалисты направили 808 бюллетеней безопасности операторам связи о выявленных уязвимостях в ПО с рекомендациями по их устранению.

По состоянию на конец 2023 года более 500 операторов связи подключились к системе «Антифрод», которая предназначена для сбора данных обо всех звонках и SMS с целью борьбы с мошенниками. В течение указанного года данная система проверила 90 млрд звонков, а количество предотвращенных звонков с подменой номера достигло 622 млн. Чтобы в России блокировались все вызовы с подменных номеров, к платформе должны присоединиться все операторы, количество которых превышает 1,3 тыс.

По данным «Лаборатории Касперского», в 2023 году число заблокированных фишинговых ссылок в России выросло в пять раз по сравнению с предыдущим годом. Одной из наиболее распространенных целей фишеров являются аккаунты пользователей в мессенджерах. Злоумышленники применяют их в ходе многоступенчатых схем телефонного мошенничества и для реализации атак на людей из списка контактов жертв. Кроме того, в 2023 году в России в 2,5 раза увеличилось количество вредоносных ссылок. В 2023-м на высоком уровне остался объем телефонного мошенничества: с различными спам-звонками столкнулись 94% абонентов. Злоумышленники продолжают развивать свои тактики и разрабатывать сложные схемы выманивания данных, например, ссылаться на сферу деятельности жертвы.[7]

Российские компании столкнулись с новым видом DDoS-атак — они ведутся непрерывно

В 2023 году российские компании столкнулись с новым видом DDoS-атак — они ведутся непрерывно в фоновом режиме. Об этом в январе 2024 года рассказал заместитель гендиректора Servicepipe Даниил Щербаков.

По его словам, в некоторых случаях непрерывные DDoS-атаки продолжаются почти два года. Причем такие атаки не всегда происходят по политическим мотивам, подчеркнул Щербаков. Например, две структуры из топ-5 пострадали в результате недобросовестной конкурентной борьбы.

В топ-5 самых длительных DDoS-атак вошли нападения на государственный ресурс — атака началась 28 февраля 2022 года, интернет-портал региональной власти — с 3 марта 2022 года, сайт, связанный с АЗС — с 26 мая 2022 года, онлайн-маркетплейс — с 14 июля 2022 года, игровой портал — с 26 февраля 2023 года.

По данным специалистов по информационной безопасности, продолжительные DDoS-атаки имеют максимальную мощность только в начале инцидента. После они становятся слабее.

| | Подобная атака может быть своего рода мониторингом эффективности защиты, а в отдельных случаях – попыткой убить сервис в случае ее отключения, – сказал Даниил Щербаков. | |

Руководитель направления по развитию продуктов защиты сетевой и ИТ-инфраструктуры от DDoS-атак компании Servicepipe Даниил Бобрышев также рассказал, что хакеры изменили тактику проведения атак на российские банки, стали нападать одновременно на все ресурсы кредитных организаций. Кроме того, по словам эксперта, злоумышленники стали искать самые уязвимые интернет-сервисы кредитных организаций, например точки входа VPN или сервисов дистанционного обслуживания, и именно на них направлять основные объемы атак.

Аналитики Servicepipe также отметили в числе трендов большое количество «заказов» на проведение атак на фиксированный промежуток времени, а также на DDoS-атаки через конкретную уязвимость.

| | Это говорит о том, что злоумышленники экономят ресурсы и предпочитают атаковать лишь те цели, где могут добиться результата, «положив» сервис, — сообщили в компании.[8] | |

«Росводоканал» сообщил о кибератаке на его ИТ-системы

21 декабря 2023 года «Росводоканал» сообщил о кибератаке на свою ИТ-инфраструктуру. Компания сделала заявление в ответ на появившуюся в СМИ информацию о значительном ущербе технологическим системам, который якобы нанесли хакеры. Подробнее здесь.

Число DDoS-атак на телеком-компании в России выросло в 4 раза

В середине декабря 2023 года в аналитическом центре компании StormWall сообщили о 4-кратном увеличении DDoS-атак на российский телекоммуникационный сектор по сравнению с 2022 годом. В основном атаки направлены на интернет-провайдеров в южных регионах РФ - в Краснодаре, Ставрополе, Ростове-на-Дону, а также в Крыму. Также было зафиксировано несколько атак в центральном регионе страны.

Как отмечается в исследовании, хакеры атакуют телеком-компании сразу на нескольких уровнях и элементах инфраструктуры. Самая продолжительная атака велась три дня, самая короткая — 20 минут. В результате от киберпреступников значительно пострадали клиенты интернет-провайдеров, которые не могли воспользоваться сайтами региональных операторов связи, онлайн-магазинов, СМИ, финансовых учреждений и туристических компаний. Хакеры вывели из строя ИТ-инфраструктуру многих компаний.

В StormWall говорят, что для отражения подобных атак необходима профессиональная защита, которой не было у многих региональных провайдеров. В компании StormWall посоветовали провайдерам озаботиться вопросами защиты.

| | Мы уже довольно долго наблюдаем за DDoS-атаками, направленными на телеком-сферу в России. Большинство атак нанесли большой ущерб региональным интернет-провайдерам и их клиентам. Для отражения мультивекторных атак необходима профессиональная защита, а у многих региональных провайдеров ее не было, - отметил сооснователь и генеральный директор StormWall Рамиль Хантимиров. | |

Эксперты добавляют, что во второй половине 2023 года злоумышленники в разных странах продолжали использовать самые прогрессивные инструменты для организации DDoS-атак. Хакеры активно применяли комплексные атаки, а также ботнеты, состоящие из нескольких вредоносных программ. На глобальном уровне произошел всплеск DDoS-атак на DNS-сервера, что создало большие проблемы для компаний.[9]

"Рег.ру" отразил новый вид массированной DDoS-атаки

Регистратор доменных имён Рег.ру заблокировал продолжительную DDoS-атаку нового типа. Она длилась 72 часа, а суммарная ёмкость атаки составила более 40 Гб/с. Системы защиты хостинг-провайдера зафиксировали участие более 40 000 уникальных IP-адресов ботнета. Об этом компания сообщила 8 ноября 2023 года. Подробнее здесь.

Зафиксирован спад DDoS-активности против операторов Рунета

Центр мониторинга и управления сетью связи общего пользования (ЦМУ ССОП) опубликовал данные о противодействии угрозам за сентябрь 2023 года, из которых видно сокращение DDoS-активности против операторов Рунета. Всего за месяц было зафиксировано только две подобные атаки, хотя среднее их количество за месяц - 4, а пик вредоносной активности пришелся на май-июнь этого года, когда ежемесячно фиксировалось порядка 10 атак.

Также фиксируется и сокращение количества обнаруженных и заблокированных фишинговых доменов – всего в сентябре их было заблокировано 152, хотя среднее ежемесячное значение составляет 368 серверов. По этому показателю пиковое значение было достигнуто в августе, когда было обнаружено и снято с делегирования 996 фишинговых ресурсов различной направленности.

В то же время количество разосланных участникам системы предупреждений об атаках (бюллетеней) находилось в сентябре на достаточно высоком уровне 87 сообщений при среднем ежемесячном значении в 74. Количество исправлений в таблицах маршрутизации – это основная задача ЦМУ ССОП по обеспечению стабильности маршрутизации в Рунете – находилось в сентябре близко к среднему уровню: 793 при среднемесячном значении в 819.

ЦМУ ССОП был создан на базе Федерального государственного унитарного предприятия «Главный радиочастотный центр» (ФГУП «ГРЧЦ») для реализации требования закона `О суверенном Рунете` (от 1 мая 2019 года № 90-ФЗ). Этот закон предписывал установить всем операторам и точкам обмена трафиком на своих сетях специализированное оборудование, которое предназначено для стабилизации таблиц маршрутизации внутри России и мониторинг стабильности в интернете. В рамках этого закона ЦМУ ССОП обеспечивает поиск нарушений в маршрутных таблицах операторов связи и предписывает исправить соответствующие записи. Кроме того, Центр мониторинга выявляет уязвимости в информационных системах отечественных операторов и рассылает предупреждения об их исправлении – это и есть те самые бюллетени безопасности.

Также ЦМУ ССОП собирает информацию о фишинговых сайтах, которая поступает от общественных организаций, обрабатывает ее и принимает действия по снятию этих доменов с делегирования, чтобы их в дальнейшем не могли использовать злоумышленники для своей вредоносной деятельности. Центр мониторинга и управления также защищает ключевую инфраструктуру Рунета - доменные сервера и ключевые маршрутизаторы – от DDoS-атак, чтобы обеспечить их постоянную доступность для всех участников информационного обмена в рамках сети Интернет. В целом, сотрудники ЦМУ ССОП обеспечивают координацию действий всех операторов в целях обеспечения непрерывного и устойчивого функционирования российского сегмента интернета.

Российская система бронирования авиабилетов Leonardo подверглась массированной DDoS-атаке из-за рубежа

В российской системе бронирования авиабилетов Leonardo произошел глобальный сбой. Соответствующее сообщение было опубликовано на сайте «Аэрофлота» 28 сентября 2023 года. Как уточнили РБК в госкорпорации «Ростех», система подверглась массированной DDоS-атаке из-за рубежа. Подробнее здесь.

На «Золотую корону» обрушились DDoS-атаки мощностью 10 Гбит/с

В конце августа 2023 года система денежных переводов «Золотая корона» (KoronaPay) подверглась массированной DDoS-атаке. Информация об этом стала распространяться на теневых форумах и профильных Telegram-чатах. Подробнее здесь.

Житель ДНР получил 2 года колонии за DDoS-атаки

Ленинский районный суд Ростова-на-Дону приговорил к двум годам колонии-поселения и денежному штрафу в размере 600 тыс. рублей украинца Романа Носачева, который устроил хакерские атаки на российские ресурсы. Об этом в середине августа 2023 года сообщила пресс-служба УФСБ России по Ростовской области. Подробнее здесь.

Стали известны детали кибератаки на РЖД, из-за которой не работали сайт и мобильное приложение

В июле 2023 года стали известны детали кибератаки на РЖД, из-за которой не работали сайт и мобильное приложение компании. По словам источника «Ведомостей» в компании-разработчике решений по информбезопасности, скорее всего, речь идет о DDoS-атаке. С собеседником газеты согласился эксперт инжинирингового центра SafeNet «Национальной технологической инициативы» Игорь Бедеров. Подробнее здесь.

Многие российские компании не обладают профессиональной защитой от DDoS-атак на уровне L7

Компания StormWall провела аналитическое исследование по наличию профессиональной защиты от DDoS-атак среди 100 крупнейших по выручке российских компаний, о чем сообщила 4 июля 2023 года. По данным экспертов, все ведущие компании используют внешние решения для защиты от атак на уровне L3-L4 (уровень сети), однако ситуация с защитой на других уровнях вызывает опасения. Эксперты выявили, что 30% компаний из списка ТОП-100 не имеют никакой профессиональной защиты от атак на уровне L7 (уровень приложений). В этом случае, компании либо совсем никак не защищены, либо пытаются бороться с атаками самостоятельно, что не всегда эффективно.

Эксперты также проанализировали данные по наличию профессиональной защиты от атак на уровне L7 у крупнейших компаний из разных отраслей и сделали интересные выводы. Как оказалось, 38% компаний телекоммуникационной отрасли, 26% организаций энергетического сектора, 18% нефтяных корпораций, 16% финансовых организаций, 12% транспортных компаний и 9% производственных предприятий не используют профессиональные решения по защите от атак на уровне L7.

Большинство DDoS-атак на сайты осуществляется именно на уровне L7. Поскольку у многих российских компаний из списка ТОП-100 полностью отсутствует профессиональная защита на уровне L7, сайты организаций являются незащищенными и все время находятся под угрозой. В случае DDoS-атаки может быть нарушена работа онлайн-ресурсов, сайты могут перестать функционировать в течение нескольких дней и даже недель. В результате компания может столкнуться с финансовыми и репутационными потерями.

Бороться с DDoS-атаками на уровне L7 довольно сложно. Борьба с подобными атаками подразумевает более сложный процесс отделения легитимных пользователей от ботов. Дело в том, что боты способны устанавливать легитимное соединение и имитировать поведение настоящего пользователя. Обычных методов проверки в этой ситуации недостаточно. Для осуществления фильтрации на уровне L7 используются интерактивные проверки браузера на валидность, а также сигнатурный и поведенческий анализ, позволяющий выявить, насколько поведение бота отличается от поведения обычного посетителя. При этом важно не замедлить работу сайта. Профессиональные решения по защите от DDoS-атак на уровне L7 сочетают разные методы фильтрации и используют большие вычислительные ресурсы. Это позволяет создать эффективную защиту.

Роскомнадзор создает систему противодействия DDoS-атакам за 1,4 млрд рублей

В середине июня 2023 года стало известно о создании в России национальной системы противодействия DDoS-атакам. Соответствующий контракт стоимостью 1,43 млрд рублей заключил подведомственный Роскомнадзору Главный радиочастотный центр (ГРЧЦ). Подробнее здесь.

Рост числа атак на 58% до 384,8 тыс. случаев

В первом квартале 2023 года эксперты компании DDoS-Guard зафиксировала 384,8 тыс. DDoS-атак в России, что на 58% больше, чем годом ранее (226,1 тыс.). Такие данные были обнародованы в конце мая 2023 года.

В Qrator Labs изданию подтвердили тенденцию к росту атак. Согласно данным этой компании, пик интенсивности пришёлся на февраль 2023 года. Отмечается, что количество задействованных IP-адресов в атаках превысило 12 млн.

По оценкам компании «МТС RED», объем DDoS-атак в России по итогам первых трех месяцев 2023 года вырос в десять раз по сравнению с аналогичным периодом 2022-го. Если в начале 2022 года количество выявленных DDoS-атак измерялось сотнями, то в первой четверти 2023-го – уже тысячами. Самым активным в плане реализации атак стал январь 2023 года: в этом месяце зарегистрировано 79% от общего числа DDoS-атак за квартал, на февраль пришлось 14% атак, а на март – 6%. Январь традиционно является самым активным месяцем первого квартала с точки зрения реализации атак типа распределенного отказа в обслуживании, поясняют эксперты.

Наибольшее число DDoS-атак (40%) в первой четверти 2023 года осуществлялось в ночное время, с 12 часов до 6 утра. Чуть меньше – 37% атак – было реализовано до полудня. Затем активность злоумышленников снижалась: 13% атак пришлось на время с полудня до 18.00, еще 10% - на вечернее время до наступления полуночи.

Самая продолжительная из выявленных в первом квартале 2023 года DDoS-атак была направлена на интернет-ресурсы одной из компаний из Петербурга. Наиболее интенсивная атака мощностью 61 Гбит/с была зарегистрирована в Дальневосточном федеральном округе, она велась на компанию, базирующуюся в Хабаровске. Самыми популярными целями DDoS-атак стали финансовый сектор, госсектор и ритейл.[10]

ИТ-специалист в Ростове получил 3 года колонии за атаку на госсайты

18 мая 2023 года Ростовский областной суд вынес приговор в отношении ИТ-специалиста Евгения Котикова, который подозревался в организации кибератак на российские информационные ресурсы. Фигурант дела приговорён к лишению свободы сроком на три года с отбыванием наказания в колонии-поселении. Подробнее здесь.

В феврале произошел всплеск DDoS-атак на инфраструктуру ритейлеров

Эксперты компании StormWall выявили волну DDoS-атак на инфраструктуру ритейлеров в феврале 2023 года в России. По данным специалистов, большинство атак было направлено на целый ряд сервисов, которые обеспечивают полноценную работу компании: платежные системы, онлайн-кассы, сервисы доставки товаров. Всплеск DDoS-атак на инфраструктуру ритейлеров наблюдался с 3 по 25 февраля, а максимальная мощность атак составила 600 Гбит/с. Об этом компания StormWall сообщила 20 марта 2023 года.

По мнению экспертов, киберинциденты были организованы политически мотивированными хактивистами, которые использовали ботнеты для запуска таких мощных атак. Больше всего атак было направлено на платежные системы (48% от общего числа атак), также сильно пострадали онлайн-кассы (26% от общего числа атак) и сервисы доставки товаров (22% от общего числа атак). Атаки на остальные сервисы составили 4% от всех киберинцидентов.

Запуская атаки на инфраструктуру онлайн-ритейлеров, политически мотивированные хактивисты стремились не только нанести вред экономике России, но также навредить обычным людям. Злоумышленники организовали серию атак на инфраструктуру крупных продуктовых онлайн-ритейлеров. В частности, от атак пострадали такие известные продуктовые сети, как «Перекресток» и «Пятерочка». В результате DDoS-атак ритейлеры испытывали ряд сложностей, связанных с ведением бизнеса, Интернет-магазины компаний не работали какое-то время, покупатели не могли оформлять и оплачивать заказы, а также было невозможно обеспечить доставку товаров клиентам.

В конце 2022 года наблюдался спад DDoS-атак политически мотивированных хактивистов на российские компании, однако в 2023 году хактивисты снова начали активно атаковать различные отрасли в России. Ритейл является одной из самых важных целей для хактивистов, и они используют самые последние инструменты для запуска DDoS-атак, чтобы навредить российским ритейлерам.

| | Мы уже сталкивались с DDoS-атаками на ритейл ранее, и они всегда были очень мощными. В этот раз ритейлеры пострадали особенно сильно, ведь хактивисты атаковали их инфраструктуру, что привело к нарушению рабочих процессов. К счастью, атаки не причинили серьезного вреда компаниям, поскольку они использовали профессиональные решения для защиты от атак. Мы рекомендуем всем ритейлерам подключить профессиональную защиту от DDoS-атак, поскольку в будущем их число будет расти. По нашим прогнозам, следующий всплеск атак на инфраструктуру ритейлеров может произойти на майских праздниках, причем количество атак может вырасти в 2-3 раза, — отметил Рамиль Хантимиров, CEO и сооснователь StormWall. | |

ФТС сообщила о DDoS-атаках. Сервисы отключены

28 февраля 2023 года Федеральная таможенная служба (ФТС) России сообщила о DDoS-атаках на ее технологическую инфраструктуру, в результате возникли проблемы в работе внешних информационных сервисов. Подробнее здесь.

DDoS-атаки в России начали использовать для прикрытия других вредоносных активностей

DDoS-атаки в России начали использовать для прикрытия других вредоносных активностей. Об этом в конце февраля 2023 года сообщили в компании StormWall, специализирующейся на технологих информационной безопасности.

По словам экспертов, хакеры применяют DDoS-атаку для отвлечения внимания от проникновения внутрь организации или вывода уже полученной информации. Если в компании не было надежного решения для отражения DDoS-атаки, отдел информационной безопасности вынужден направить все силы на защиту ИТ-инфраструктуры от атаки, ослабляя защиту систем от других опасностей, говорится в исследовании.

| | Чтобы предотвратить инциденты взлома под прикрытием DDoS-атаки, мы рекомендуем компаниям подключить профессиональную защиту от DDoS-атак, чтобы отдел информационной безопасности мог сосредоточиться на обороне ИТ-инфраструктуры от других более сложных атак, — заявил сооснователь StormWall Рамиль Хантимиров. | |

Специалисты выявили, что наибольшее число DDoS-атак для отвлечения внимания в январе 2023 года осуществлялось на финтех-сферу, ритейл и игровую индустрию. За этот месяц число DDoS-атак, служащих прикрытием, выросло на финтех-компании на 83%, на ритейлеров на 62%, а на игровые компании на 53% по сравнению с январем 2022 года. Также число атак для прикрытия выросло на ряд других индустрий. Рост подобных атак в январе 2023 года на образовательную сферу составил 18%, на медицинскую отрасль 14% и на телеком-сектор 10% по сравнению с аналогичным периодом 2022-го.

По мнению экспертов, основной целью атакующих являлся вывод из строя ИТ-инфраструктуры организации или взлом системы для получения несанкционированного доступа к данным пользователей или компаний. Злоумышленники планировали использовать полученные данные с целью вымогательства или шантажа.[11]

В России нашли ботнет из 55 тыс. зараженных устройств. Через них осуществляют DDoS-атаки мощностью 1,4 Тбит/связи

Эксперты компании StormWall, специализирующейся на технологиях информационной безопасности, нашли ботнет из 55 тыс. зараженных устройств, которые используются для мощных DDoS-атак. Об этом в StormWall рассказали в середине февраля 2023 года.

С 5 по 31 января 2023 года ИБ-специалисты зафиксировали большое количество DDoS-атак на ведущие отрасли в России. Мощность атак достигала в пике 1,4 Тбит/с, что стало «настоящей сенсацией на рынке», говорится в пресс-релизе. Эксперты считают, что атаки на российские компании были организованы хакерами с целью вымогательства и шантажа.

Разрушительный ботнет состоял из компьютеров, мобильных телефонов, серверов и роутеров. Армия ботов нанесла огромный ущерб всем отраслям, но больше всего пострадала сфера развлечений. В результате атак на игровые хостинги игроки испытывали проблемы с подключением к онлайн-играм, а пользователей постоянно выбрасывало из игры. Это приводило к потере доверия со стороны клиентов и нанесло ущерб репутации игровых компаний. Помимо этого, владельцы игровых серверов и хостеры понесли большие убытки. Также пострадали ресурсы иных тематик, использующие те же вычислительные мощности и каналы подключения к интернету.

Эксперты StormWall проанализировали показатели DDoS-атак на самые атакуемые отрасли и обнаружили, что в январе 2023 года максимальная мощность атак выросла на финансовую отрасль на 92%, на телеком-сферу на 63%, а на игровые хостинги на 48% по сравнению с аналогичным периодом 2022-го. Количество атак тоже увеличилось. Число атак выросло на финансовые организации на 120%, на телеком - на 82%, на игровые хостинги - на 74%.

| |

Поскольку эти атаки обладают огромной мощностью, справиться с ними могут только облачные сервисы DDoS-защиты, обладающие достаточной емкостью сети фильтрации. Отразить такие атаки самостоятельно невозможно, - заявил гендиректор и сооснователь StormWall Рамиль Хантимиров.[12] | |

Установлен новый рекорд DDoS-атак — мощность достигла 1,3 Тбит/с

В начале февраля 2023 года компания Qrator Labs сообщила о рекордной по скорости DDoS-атаке в России. Она обрушилась на ИТ-инфраструктуру разработчика решений в сфере кибербезопасности Bi.Zone. На пике мощность DDoS-атаки, которая произошла 28 января 2023 года, достигала 1,3 Тб/с. Подробнее здесь.

На сектор e-commerce в России обрушилась лавина DDoS-атак

В январе 2023 года на сферу e-commerce в России обрушилась лавина DDoS-атак, что стало большой неожиданностью для компаний, работающих в этом секторе. Об этом 26 января 2023 года сообщила компания StormWall.

Специалисты компании StormWall зафиксировали ряд мощнейших DDoS-атак на производителей торгового оборудования, ИТ-компании, занимающиеся разработкой решений по автоматизации торговли, а также на склады и логистические компании. По данным экспертов StormWall, атаки на сектор e-commerce длились с 10 по 20 января 2023 года, а максимальная мощность атак составила 400 тыс запросов в секунду.

Поскольку большинство компаний, работающих в сфере онлайн-ритейла уже имеют хорошую защиту, злоумышленники ищут сервисы e-commerce, чтобы нанести вред бизнес-процессам ритейлеров. Эксперты считают, что атаки были организованы политически мотивированными хактивистами, которые из последних сил пытаются навредить российской экономике. В телеграм-каналах ИТ-армии Украины были обнаружены призывы атаковать российские компании сектора e-commerce. Всего было атаковано больше 30 компаний электронной коммерции, среди которых такие крупные организации как МойСклад. Дримкас, Азур Пос, Штрих-М и другие.

В результате атак злоумышленников сайты некоторых компаний сектора e-commerce не работали в течение нескольких часов. Интернет-магазины также пострадали от атак на сопутствующие сервисы. Пользователи не могли оформить заказы, не могли оплатить товары, а также были проблемы с доставкой товаров покупателям. Однако, серьезных последствий удалось избежать, поскольку большинство компаний были готовы к атакам и использовали профессиональные решения для защиты от DDoS-атак.

Специалисты выявили, что больше всего в январе 2023 года от атак хактивистов пострадали компании, занимающиеся производством торгового оборудования, доля атак на эти компании составляет 43% от всех атак на e-commerce. Доли атак на другие категории компаний распределились следующим образом: атак на компании, занимающиеся разработкой программных продуктов для автоматизации торговли - 36%, доля атак на склады - 14%, доля атак на логистические компании - 7%.

| | На январь 2023 года мы наблюдаем очередную тенденцию в области организации DDoS-атак на российском рынке. Суть этой тенденции заключается в запуске DDoS-атак сразу на разные типы компаний сектора e-commerce - и на склады, и на логистические организации, и на производителей торгового оборудования, и даже на разработчиков решений по автоматизации торговли. Хактивисты пытаются нанести максимальный вред всей индустрии e-commerce, пытаясь создать проблемы в работе сервисов с разными видами деятельности. Мы делаем все, чтобы помочь нашим клиентам отразить атаки хактивистов, которые продолжают изобретать новые стратегии организации атак на бизнес - отметил Рамиль Хантимиров, CEO и со-основатель StormWall. | |

С 23 января 2023 года эксперты StormWall зафиксировали очередную волну DDoS-атак, направленную на операторов фискальных данных (ОФД). Специалисты изучают природу этих атак. По предварительным данным, эти атаки тоже были организованы хактивистами. По мнению специалистов компании, атаки на ОФД могут продлиться до конца января 2023 года.

2022

DDoS-атаки все чаще происходят с российских IP-адресов

В 2022 году в РФ участились DDoS-атаки с росссийских IP-адресов. Злоумышленники используют их для обхода блокировок зарубежного трафика, сообщили в компании Qrator Labs в феврале 2023 года.

Как рассказал «Ведомостям» основатель Qrator Labs Александр Лямин, в 2022 году DDoS-атаки с использованием ботнетов, созданных внутри России, стали одним из наиболее популярных хакерских сценариев. По его словам, злоумышленники выбирали для проведения атак серверы, расположенные на территории России, что позволяло им обходить блокировки зарубежного трафика.

Эксперт отдела анализа защищенности МТС Вадим Шелест, ведущий эксперт группы мониторинга ботнетов «Лаборатории Касперского» Олег Купреев и технический директор АО «Синклит» Лука Сафонов подтвердили изданию тенденцию к увеличению количества атак с использованием «российских» ботнетов. Большая часть атак с использованием «российских» ботнетов была осуществлена на субъекты критической информационной инфраструктуры, уточнил директор по развитию бизнеса центра противодействия кибератакам Solar JSOC компании «РТК-Солар» Алексей Павлов.

В «Ростелеком-Солар» отметили, что на фоне общего роста атак во второй половине 2022 года снизилось их число со стороны хактивистов — непрофессиональных хакеров, действующих по политическим, а не коммерческим мотивам с применением простых инструментов, например массовых DDoS-атак или атак на веб-серверы. В хактивистских Telegram-каналах еще появляются призывы атаковать те или иные российские организации, но отклик стал слабее, отметил в разговоре с «Коммерсантом» технический руководитель отдела анализа защищенности «МТС Кибербезопасности» Алексей Кузнецов.

| | Если раньше, после того как организаторы атак обозначали очередную цель DDoS, мы видели атаку со скоростью 20 Гбит/с, то сейчас — 3 Гбит/с, - добавил он.[13] | |

Мощность DDoS-атак увеличилось вдвое

Мощность и продолжительность DDoS-атак в России в 2022 году существенно увеличились. Об этом свидетельствуют данные компании «РТК-Солар», развивающей технологии информационной безопасности.

По данным специалистов, самая долгая DDoS-атака в 2022 году продолжалась 3 месяца (2 тыс. часов), тога как годом ранее рекордные атаки длились «всего несколько дней». Самая мощная DDoS-атака в 2022 году достигла 760 Гбит/с, что почти вдвое больше показателя годичной давности.

Согласно исследованию, самым атакуемым регионом в России стала Москва — на неё пришлось более 500 тыс. DDoS-атак. Следом идут Уральский федеральный округ (около 100 тыс. атак) и Центральный федеральный округ (более 50 тыс. инцидентов).

Всего 2022 году экспертами компании «РТК-Солар» было зафиксировано 21,5 млн атак на веб-ресурсы с высокой степенью критичности. Большая их часть (30%) была направлена на сайты органов власти и госкомпаний, 25% — на финансовый сектор. Кроме того, хакеры пытались взламывать сайты образовательных учреждений, ИТ-компаний, организаций культуры и спорта.